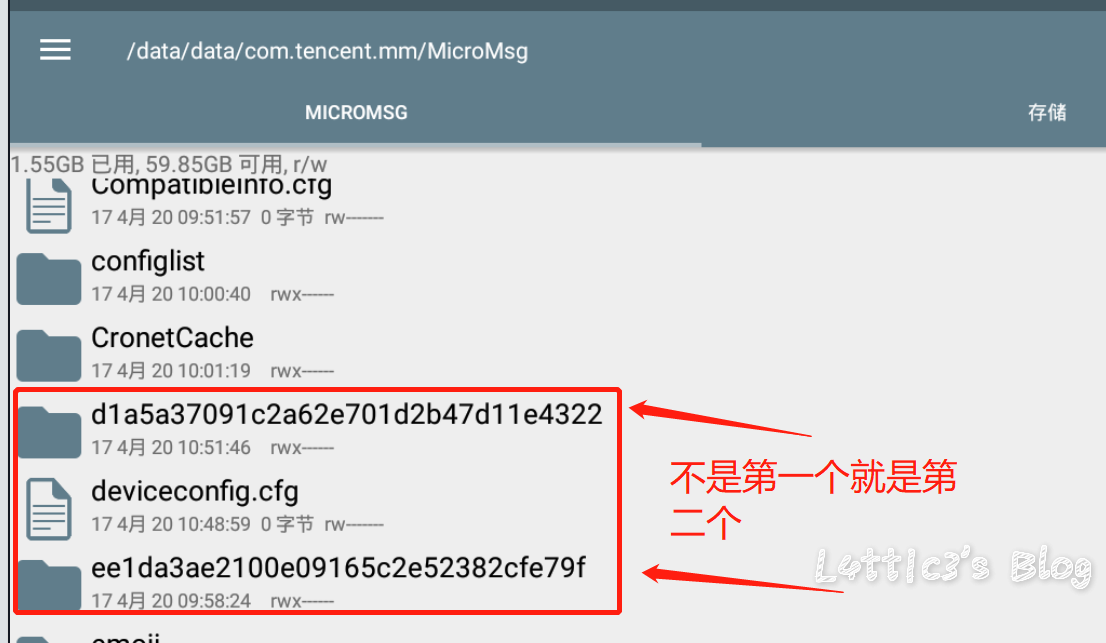

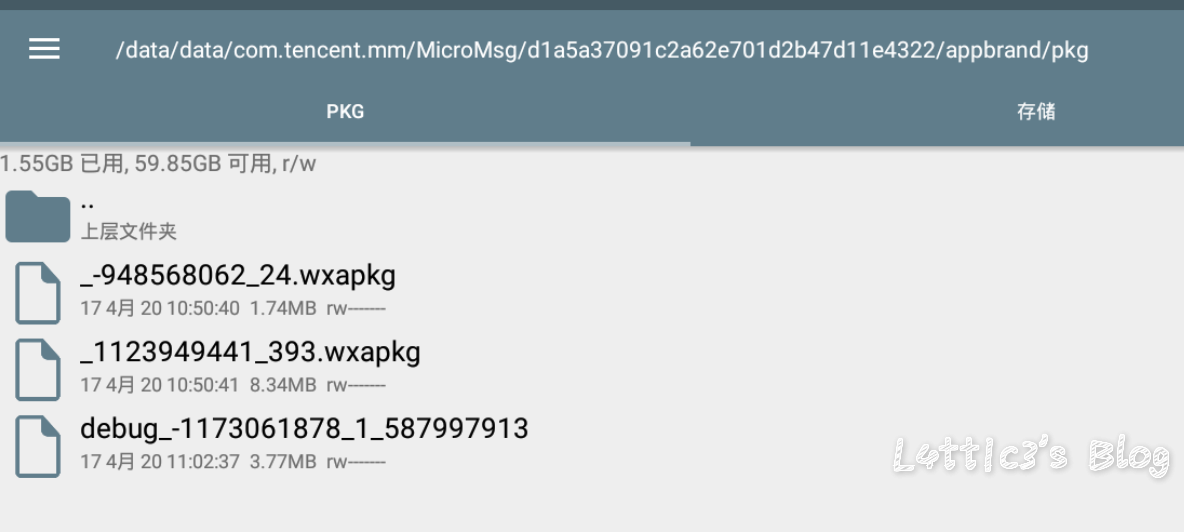

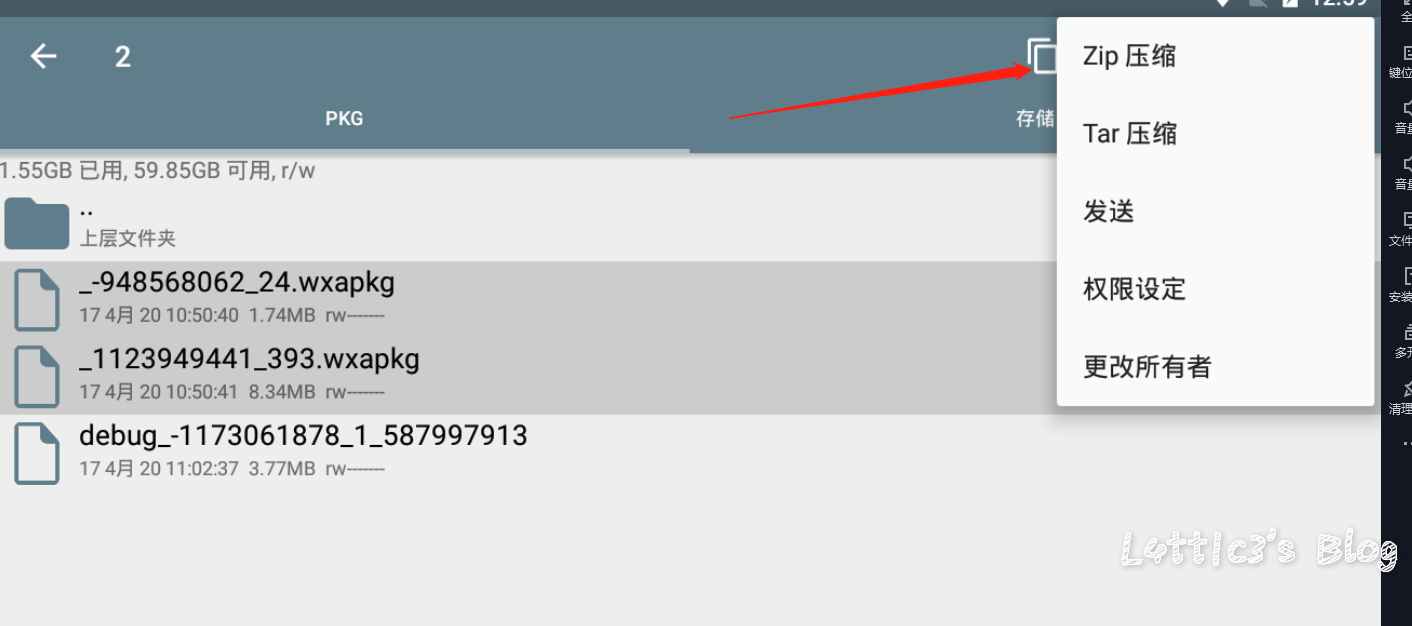

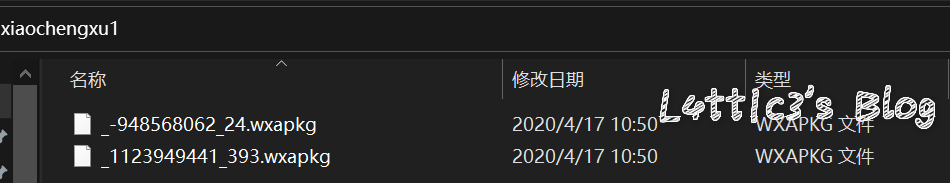

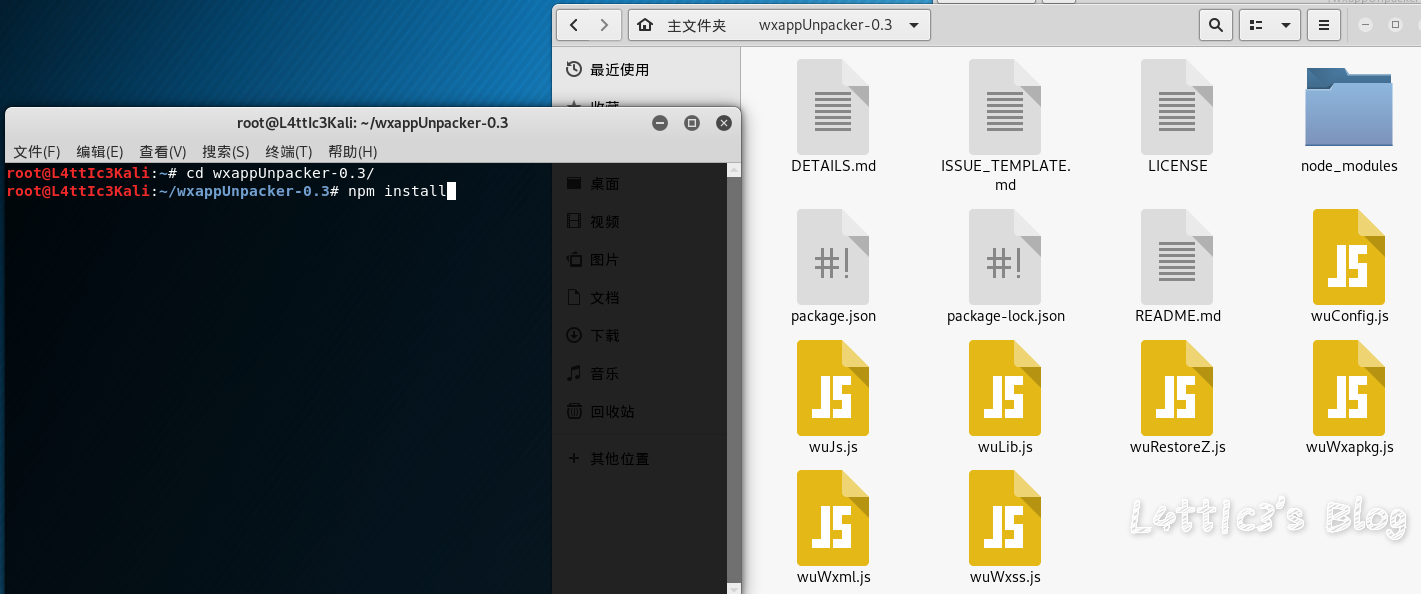

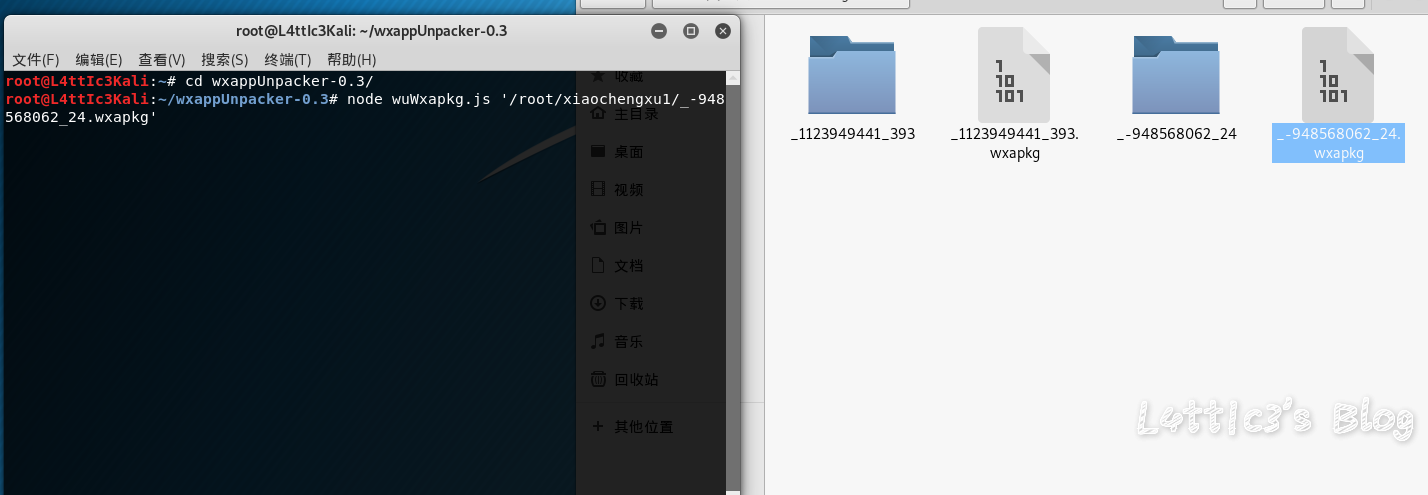

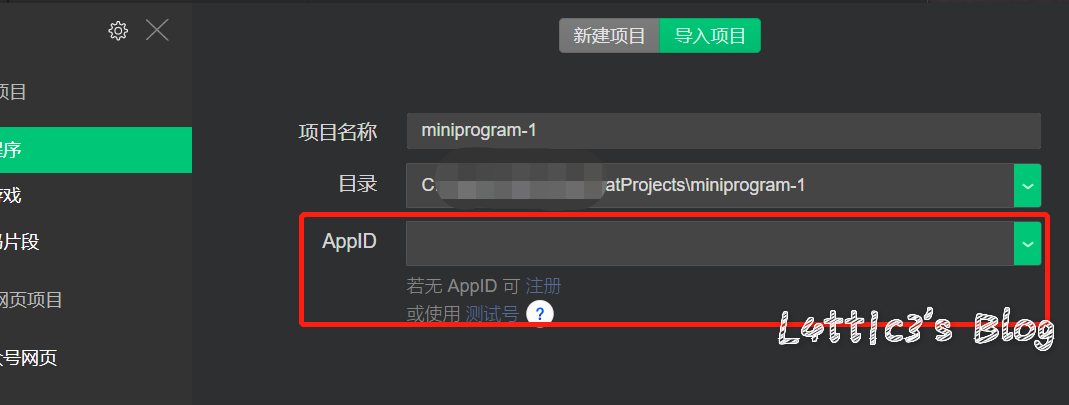

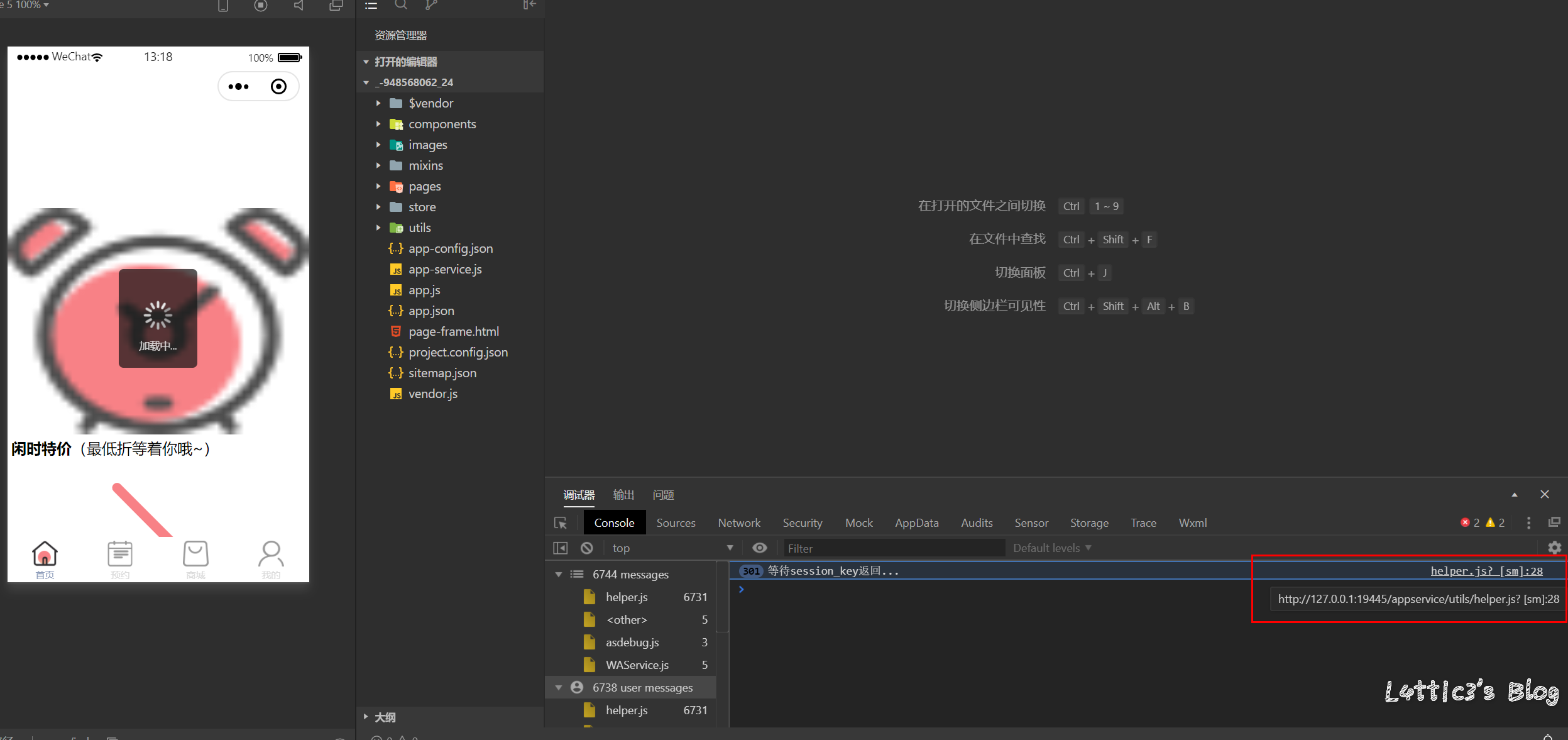

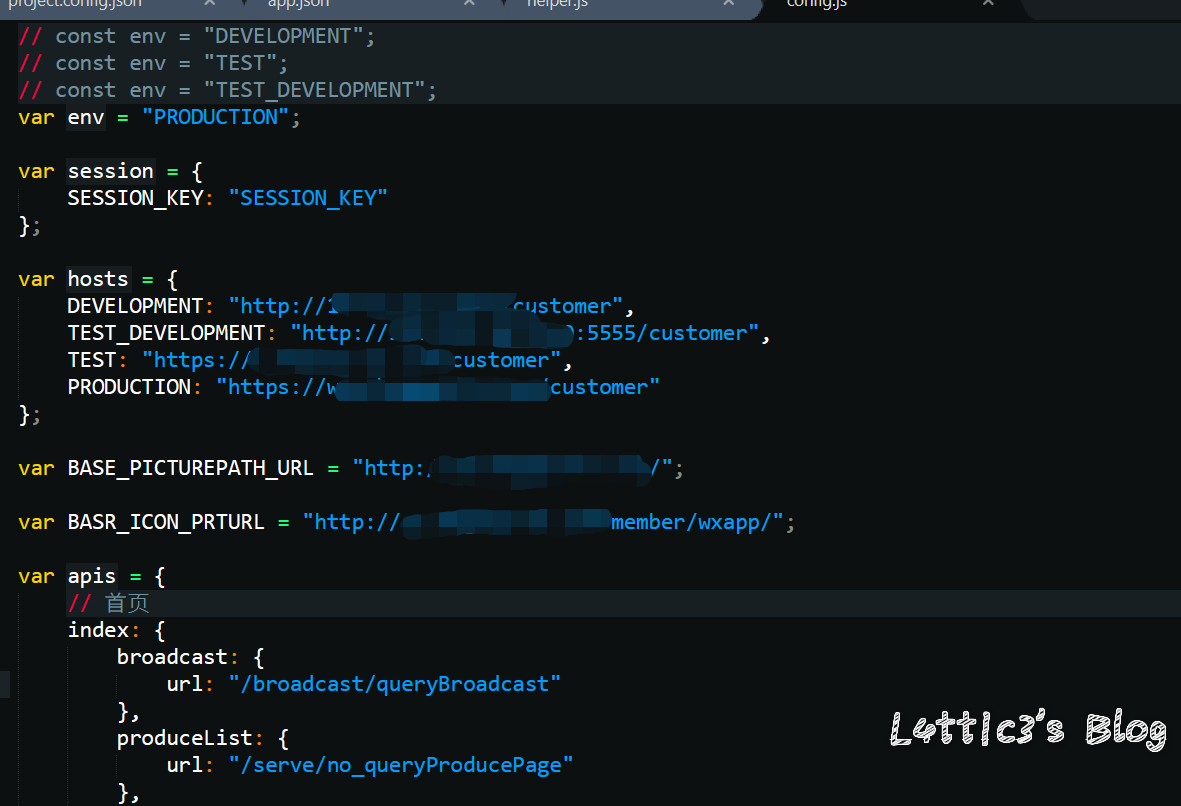

微信小程序反编译源码后的一次偶然发现 作者: lattice 时间: 2020-04-30 分类: 网络安全 1 条评论 # 起因 一大早老爸给我发了个大佬的文章 具体的需求就是反编译小程序,拿到小程序的源码 好吧,看看就看看 ## 第一步 先贴上大佬的文章: https://www.cnblogs.com/_error/p/11726356.html 第一步我们就需要小程序的源码包 wxapkg 获取的方式非常容易,上面的文章也有写 我就把具体步骤描述出来好了 因为需要root权限获取系统文件,所以这里用到了安卓模拟器 (俺用的夜神,其他的也可) 模拟器内登陆微信并打开任意一款小程序(这里就不截图了..) 之后安装RE文件管理器,找到如下目录 `/data/data/com.tencent.mm/MicroMsg/{User}/appbrand/pkg` **{ User } 为一串16进制字符** 可能到`/data/data/com.tencent.mm/MicroMsg/`目录之后大家会不清楚具体是哪个文件夹,这里给大家举例  继续跟进上面的目录路径之后,就可以到达小程序的源码包目录  务必将你需要测试的小程序源码包打包成压缩文件  之后将此压缩文件选中,通过模拟器里的微信发到电脑就好了 这个就是我们需要反编译的小程序源码包  ## 第二步 这里需要用到工具 https://github.com/qwerty472123/wxappUnpacker/releases 下载下来,我就直接丢到linux里测试了 **注意:linux需要装好node环境(node环境安装直接百度就好了..很简单快速),同时要cd到该工具的目录下运行命令`npm install`** ## 第三步 所需环境和工具咱都弄好之后 开始反编译小程序,具体我们只需要用到wuWxapkg.js这个文件 **此时的操作还是需要在工具目录下** 运行命令`node wuWxapkg.js 'wxapkg包路径'` 脚本一顿操作,就会在你那个wxapkg包路径的目录下反编译出小程序的源码了  之后我就直接把这个源码丢给公司程序员去看了 # 后续 **下面的操作属于巧合导致我发现了信息泄露,不一定要像我这样用什么开发者工具,直接翻上面的小程序源码也可以找到敏感信息,下面内容只是扩展** ## 微信开发者工具 老爸要我看看源码是否可以正常显示 这里就要用到微信开发者工具了 https://developers.weixin.qq.com/miniprogram/dev/devtools/download.html 但是导入这个小程序的源码包 需要任意一个开发者的AppId  这一步还是有门槛,需要有自己的公众号来申请  大概就是这样,填入之后导入之前反编译出来的小程序源码 ## 奇怪的请求 导入之后我发现有个`help.js`文件一直在请求`SESSION_KEY`  然后我直接定位到了目录里的这个js文件 发现里面都是..各种敏感信息(后台地址,支付接口id等)  (请求的原因是他源码里没填写`SESSION_KEY`,正常发布了的小程序肯定是填写完整可以正常运行的) ## 继续深入 后面一直在翻源码的js代码看 发现小程序所有铭感信息都是写在了js文件里  所以后期想要测试的小伙伴,目光都可以放在源码的js文件里,方便大家定位,剩下具体的就不做截图了 # 结尾 emmm其实大概也就这样吧,大家可用这个方法去测测别的小程序,看看能不能翻到一些敏感信息吧,或许对大家刷SRC也有帮助呢 XD

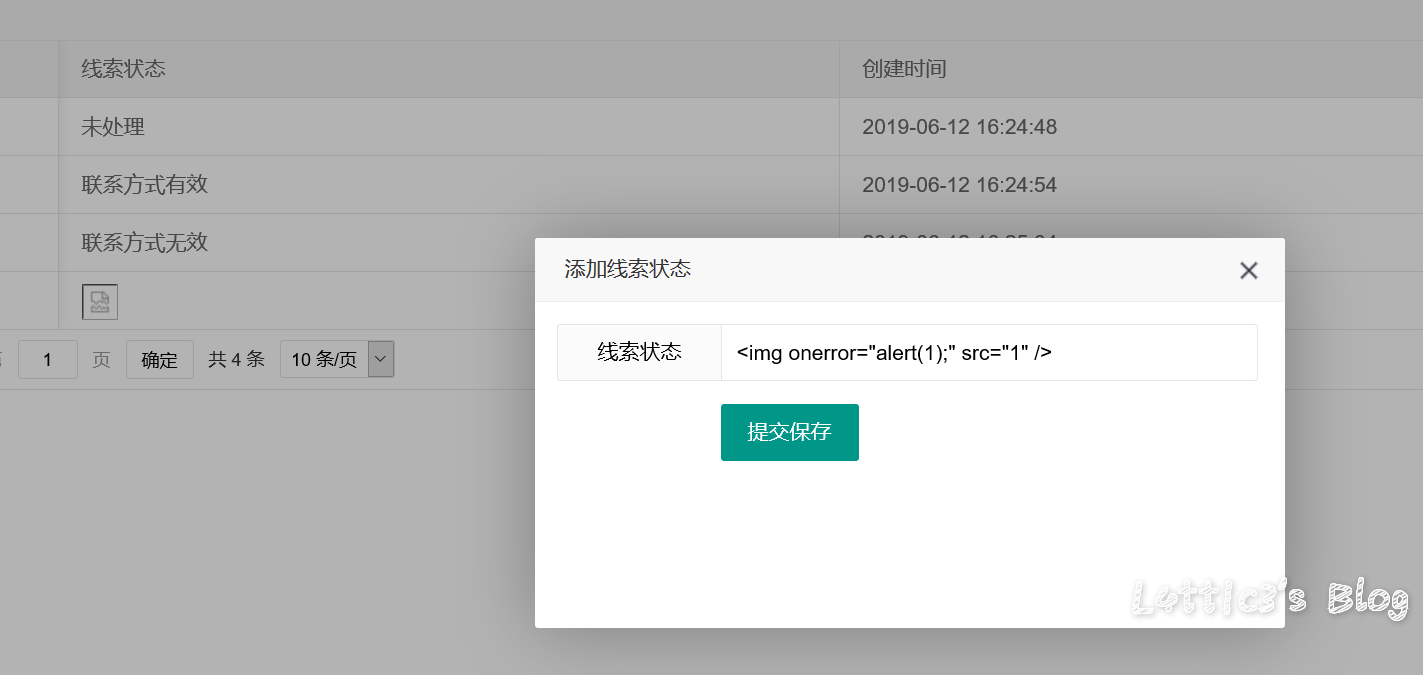

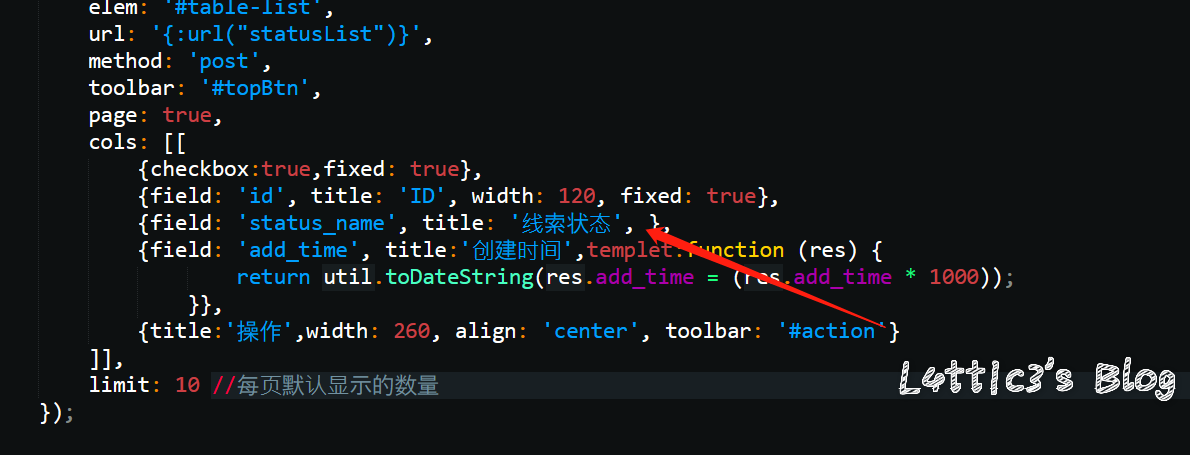

咪游网络CRM系统某处xss 作者: lattice 时间: 2020-01-17 分类: 网络安全 评论 在线索状态处添加线索 插入xss payload 提交保存  保存后刷新页面可直接弹窗  审计相关代码发现,在代码处未规避xss有关函数导致直接输出  最后引发弹窗 有关文件路径:\application\admin\view\client\status_list.html

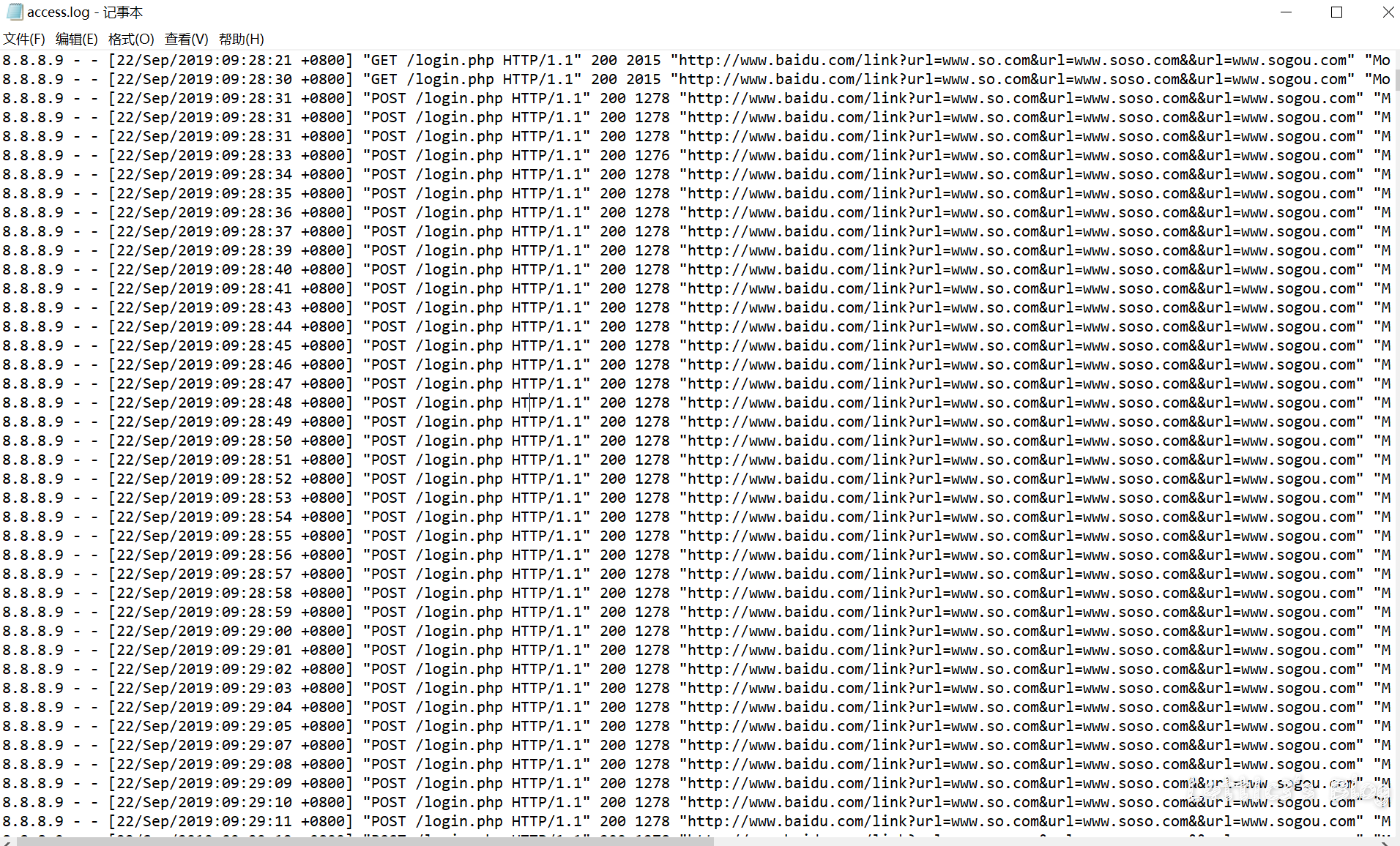

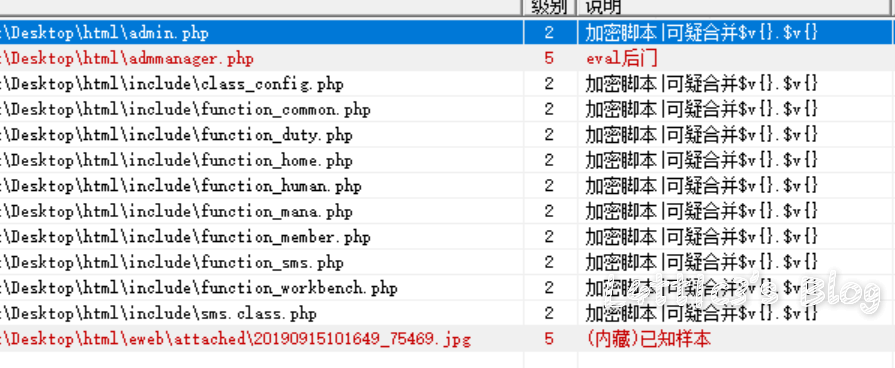

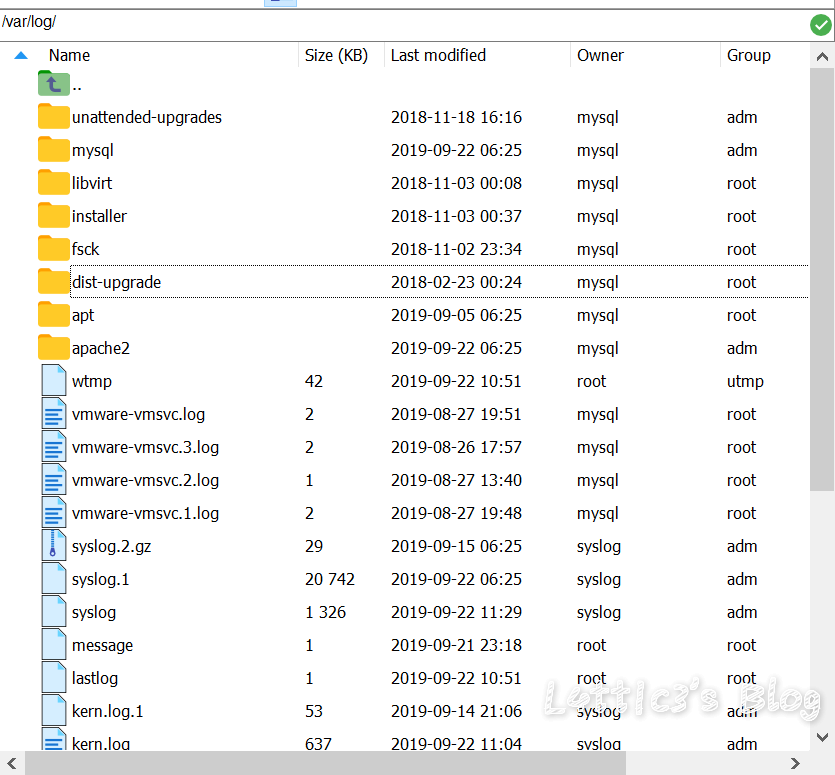

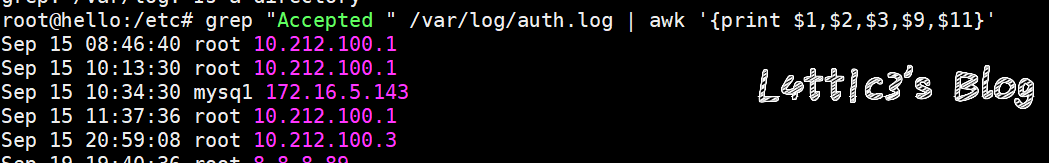

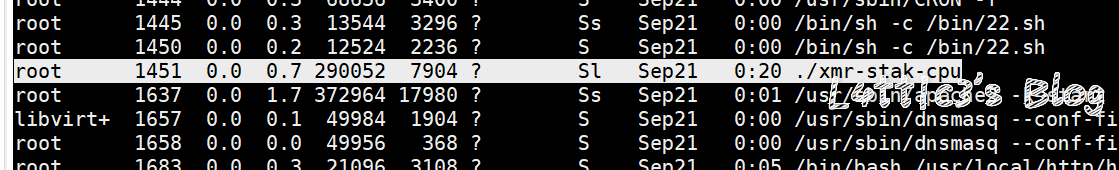

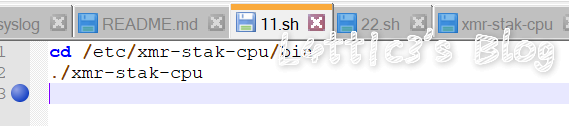

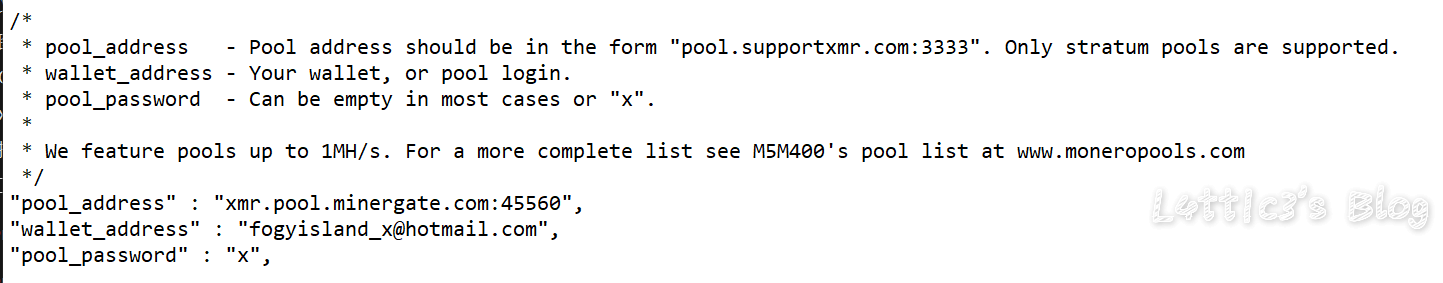

第三届强网杯决赛应急响应WriteUp(上半场) 作者: lattice 时间: 2019-09-23 分类: 网络安全 评论 # 写在开头 很有幸能进入这次强网杯的决赛并且拿到第三名的成绩 陪跑了几年线下awd的比赛了,感谢团队成员们的努力  下面是决赛上半场应急响应的WriteUp ## 事中应急响应(两道选择题) ### 第一题 网站目录下的apache文件夹里 access.log有很多post登录记录 所以判断为口令破解  故选择 **E、口令破解攻击** ### 第二题 由于判断是暴利破解 所以可以选择ban攻击者ip 修改登录密码防止弱口令登录 安装waf或者ips等防护暴力破解导致的服务器运行故障 故选择 **C、将攻击源IP地址添加到防火墙 D、修改弱口令为强口令 E、安装WAF、IPS等防护软件或硬件 ** ## 事后应急响应(九道问答题) ### 第一题 把网站源码拖下来之后直接扫描  可直接得shell文件名称: **admmanager**(答案) ### 第二题 在var目录下存放了网站目录和日志目录(log)  故答案为 **/var/log/** ### 第三题 使用命令 `grep "Accepted " /var/log/auth.log | awk '{print $1,$2,$3,$9,$11}'` 读log文件夹下的auth.log文件 发现有个用户名为mysq1的用户名非root用户名 所以确定为黑客登录用户名  所以可得ip地址:**172.16.5.143**(答案) ### 第四题 同上可得用户名 **mysq1**(答案) ### 第五题 同上上可得登录时间 **10:34:30**(答案) ### 第六题 输入命令:ps aux 可以发现挖矿进程  `root 1451 0.0 0.7 290052 7904 ? Sl Sep21 0:20 ./xmr-stak-cpu` 故答案为 **xmr-stak-cpu** ### 第七题 可以先发现在/etc目录下有/xmr-stak-cpu挖矿的文件夹 确定为挖矿文件价,但是挖矿需要可执行的sh结尾文件 在/bin文件夹下面发现两个sh文件(11.sh和22.sh) 在11.sh文件里发现了最终执行挖矿的文件  最后可直接确定绝对路径 **/etc/xmr-stak-cpu/bin/xmr-stak-cpu**(答案) ### 第八题 可以先发现在/etc目录下有/xmr-stak-cpu挖矿的文件夹下有个config.txt文件,里面有钱包地址  "wallet_address" : "fogyisland_x@hotmail.com", 故答案 **fogyisland_x@hotmail.com** ### 第九题 文件还原题...老子不会 ## 场景文件下载链接 下面提供在上方WriteUp中出现的文档以及文件 为比赛中主要的几个目录,可供下载学习 **[点这里下载哦~](https://www.latticehub.xyz/usr/uploads/2019/09/%E5%BA%94%E6%80%A5%E5%93%8D%E5%BA%94.zip)** # 总结 一个人打完上半场..最后上半场第九名 从shell响应到挖矿木马,绿盟出的题还是ok的 累了,各位晚安

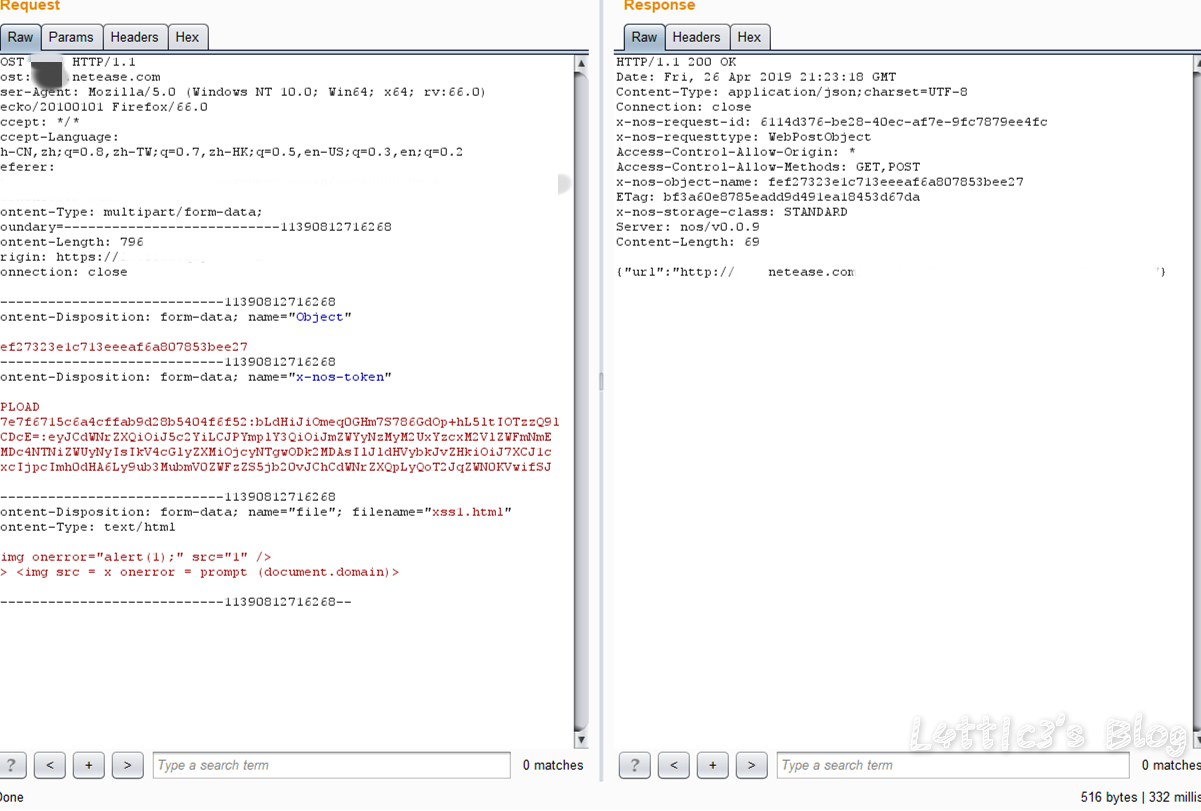

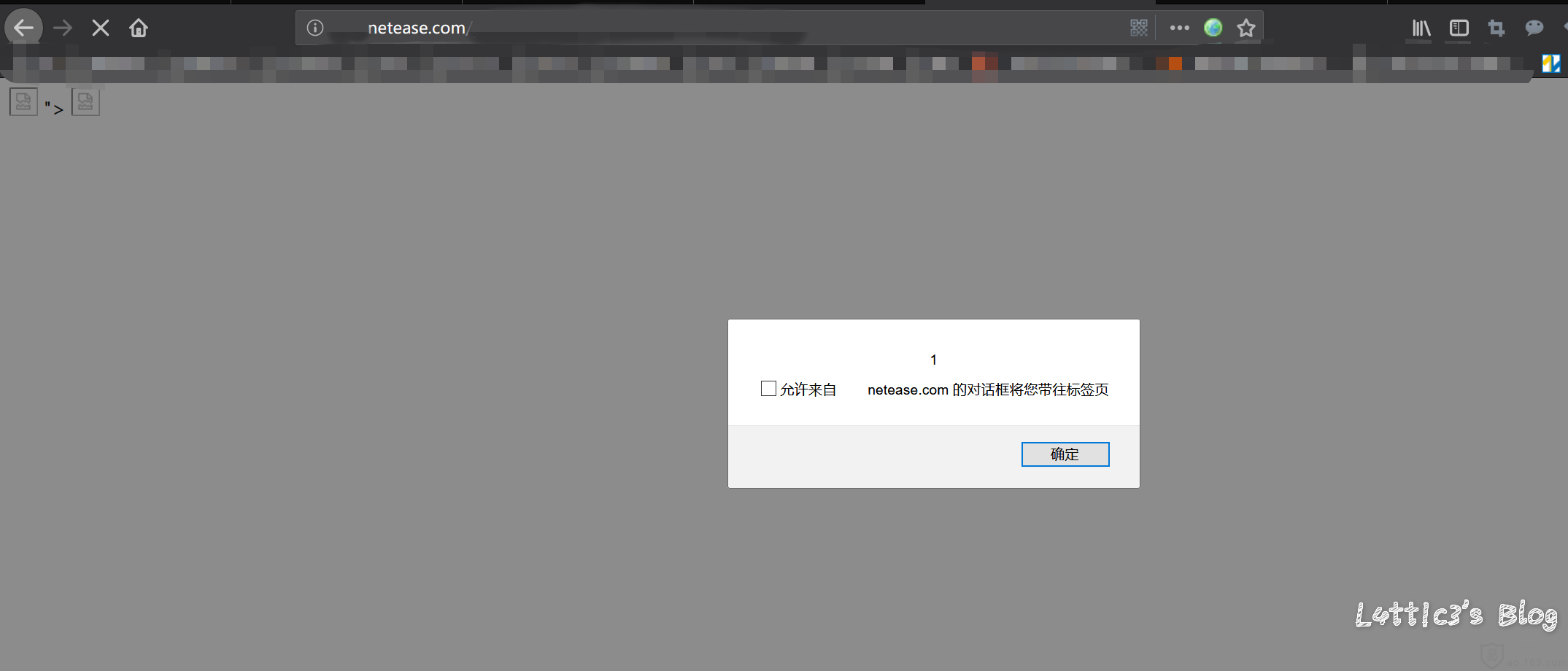

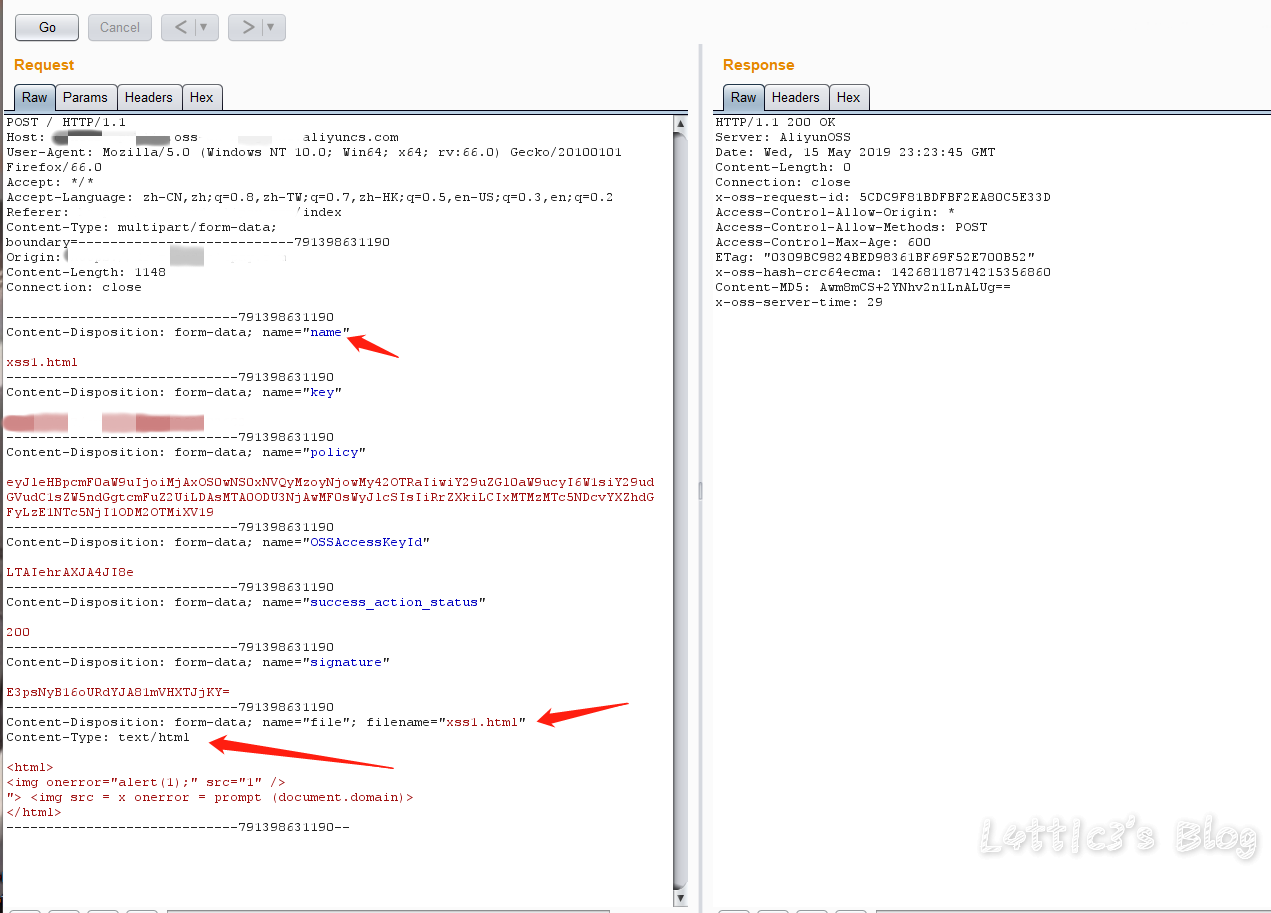

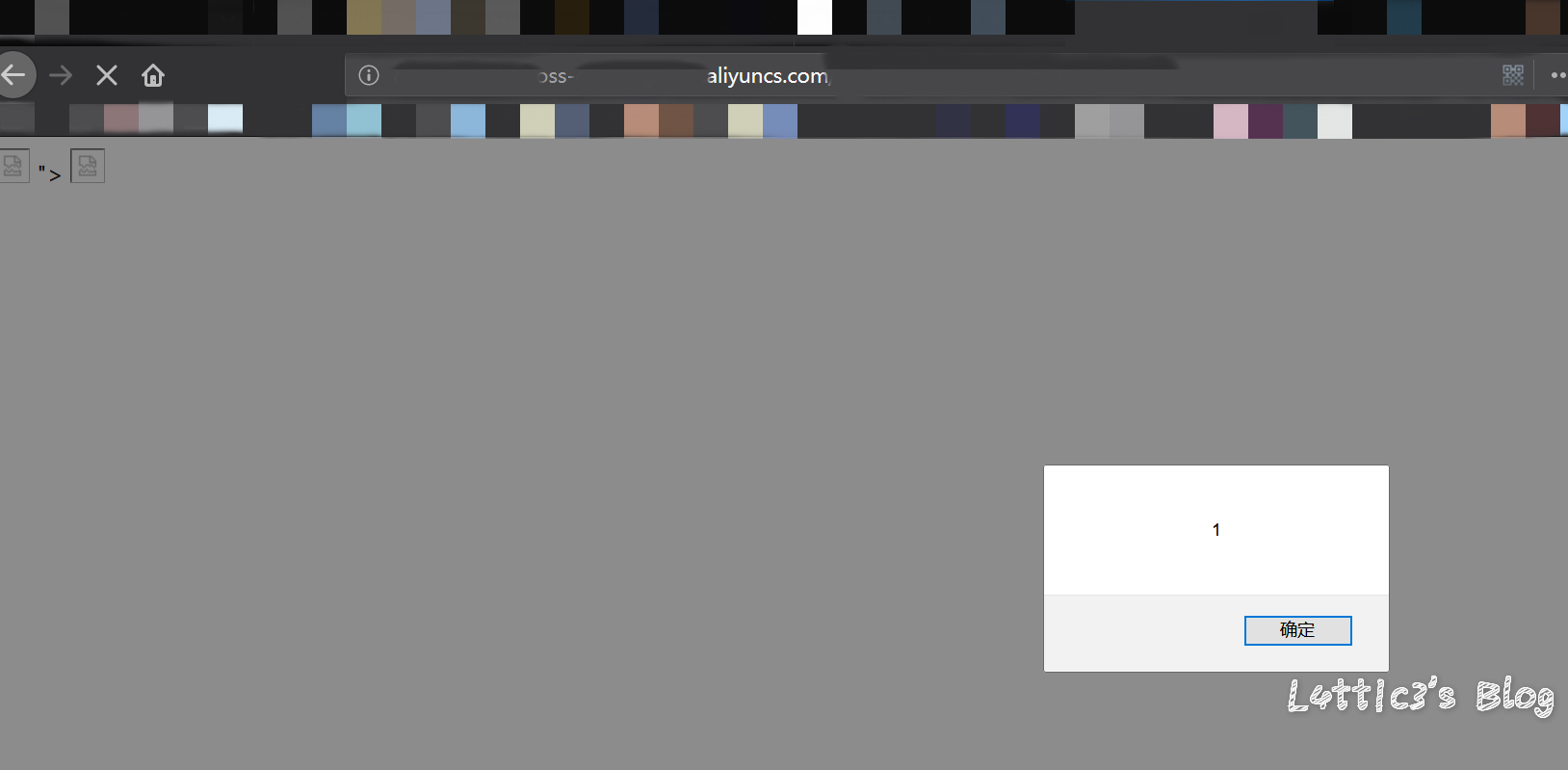

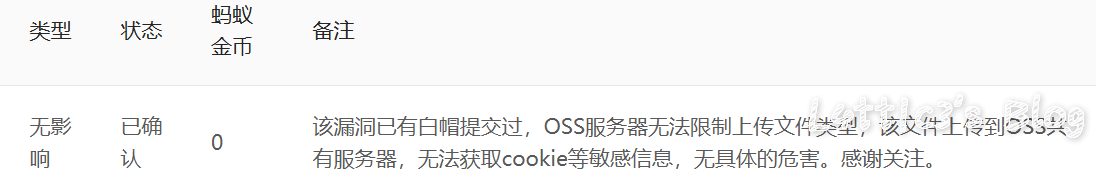

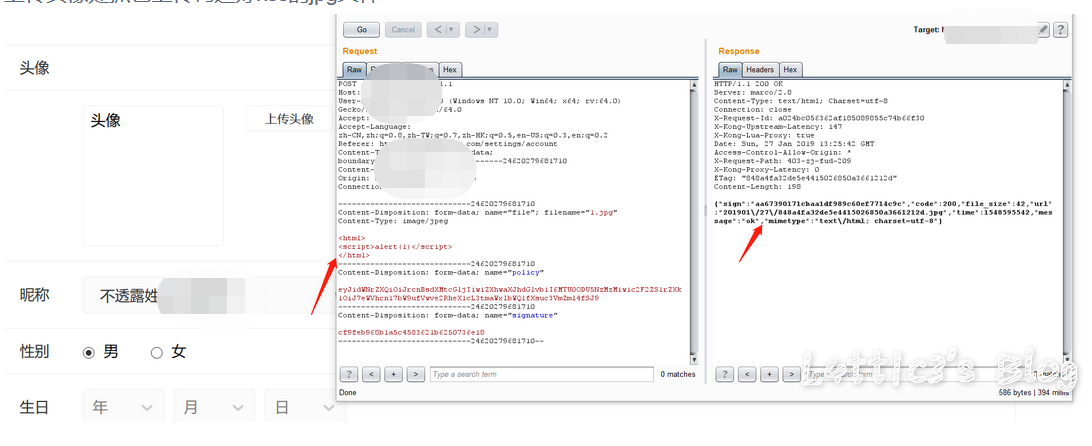

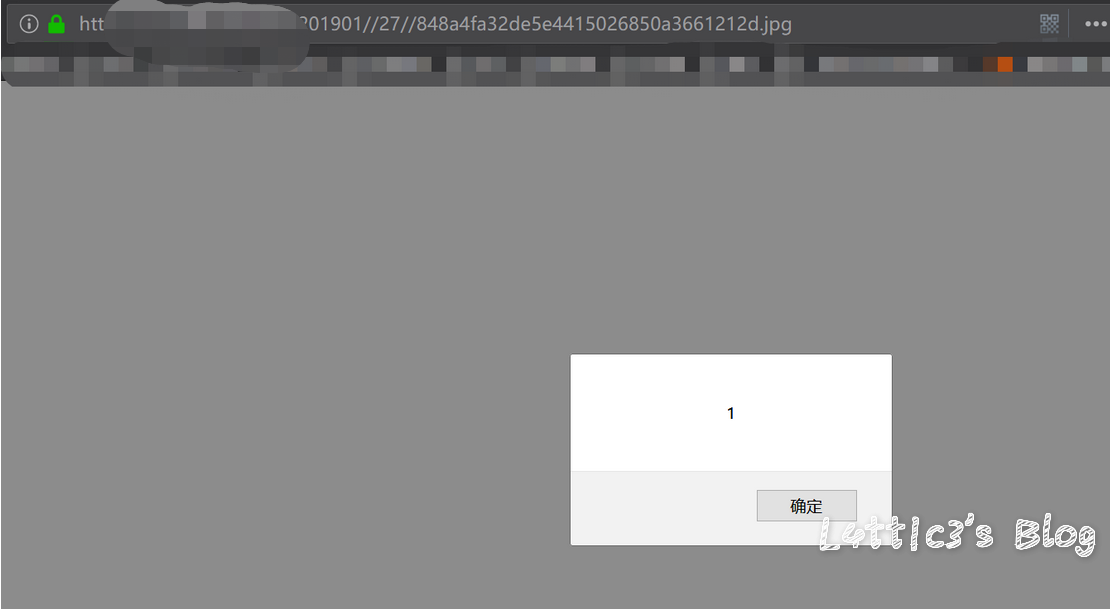

关于上传点使用对象存储的套路 作者: lattice 时间: 2019-05-21 分类: 网络安全 4 条评论 操 不知道为啥今天cloudflare的cdn今天为啥这么慢 ## 开头 对象存储现在运用的越来越广泛了,现在很多厂商在上传头像、文件的位置都会运用对象存储这个功能 毕竟存储空间大又便宜并且与主机分离,相对安全 包括进行网站的备份什么的,都非常方便 像阿里云的OSS或者腾讯云的COS 可参考: https://www.latticehub.xyz/archives/124.html 下面是针对上传点使用对象存储套路的分享 (反正我也不知道算不算漏洞,有点懵的上头) ## 套路分析(可能也算不上是漏洞吧) ### 起因 **下方截图已打码处理** 上个月挖了一个网易某个站点的存储xss 首先还是先上传了构造好xss的html文件 详细可参考: https://www.latticehub.xyz/archives/120.html 上传之后数据的格式是:  文件是在对象存储服务的网址中出现并且也出现了xss弹窗  当时这个漏洞是按中危接收了(等了四天..哭了都) ### 之后嘞 之后就是...我又来到了蚂蚁金服,随便挖了一手 也是碰到了一个上传点,网站同样是使用的对象存储 上传点是上传头像的地方 所以还是老套路,构造xss的jpg文件上传改包 这时我们获取到的数据包肯定是jpg文件类型的数据包 所以在数据包的```content-type```中后面跟着的是```image/jpg``` **重点来了(敲黑板)** 然后举一反三呗...想起了上面网易的那个存储xss的数据包,然后就把数据包改成了同样的格式  红色箭头的部分就是需要改动地方```.jpg```全部改成```.html``` 然后再将```content-type```第三个红色箭头的地方把```image/jpg```改成```text/html``` GO出去,就显示上传成功了 文件具体路径网址的构造就不多说,套路教到了,剩下的自己体会 最后也出现了弹窗  性感彩烈的提交去了 ### 结果 一波冷水直接劝退  审核的回复完全没有问题,oss服务器的确也是无法限制上传文件的类型..但是撞洞了...头疼 ## 写给提供对象存储服务的厂商的一些建议 数据提交的部分还是得做处理... 不然直接改数据格式绕过,啥文件都上传上去了,最后懂我意思吧...? ## 最后 还是那句话吧..每个src都有自己的规则,尊重各个src的审核标准以及等级评判标准,再多的东西逼逼这么多也没用..该咋样还是咋样,水费涨价,省着点口水继续挖洞吧 **在座的厂商都是爸爸,劝退可怕,告辞**

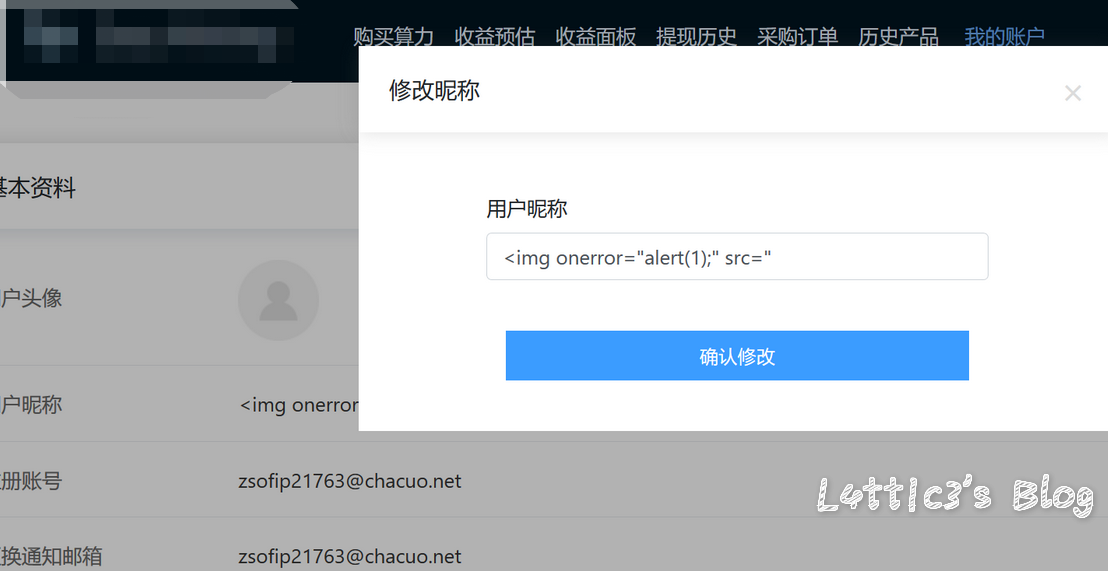

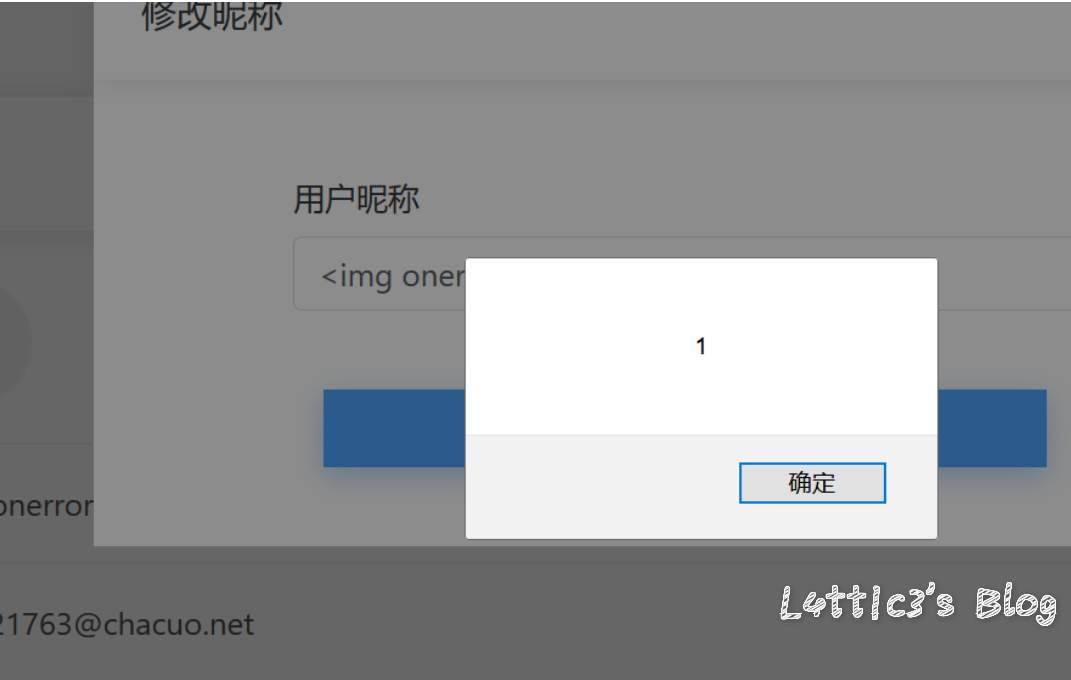

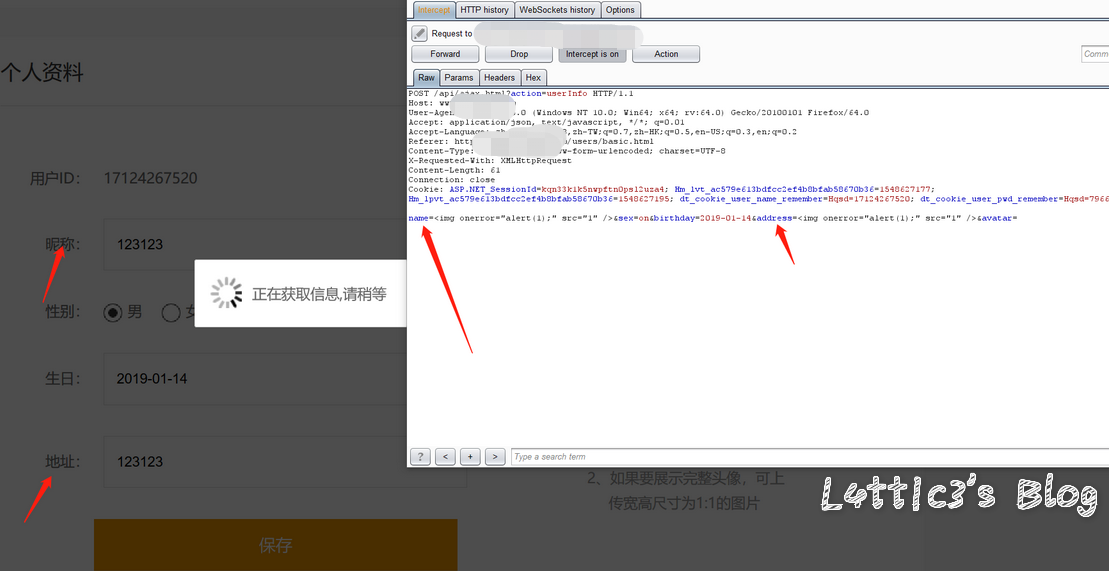

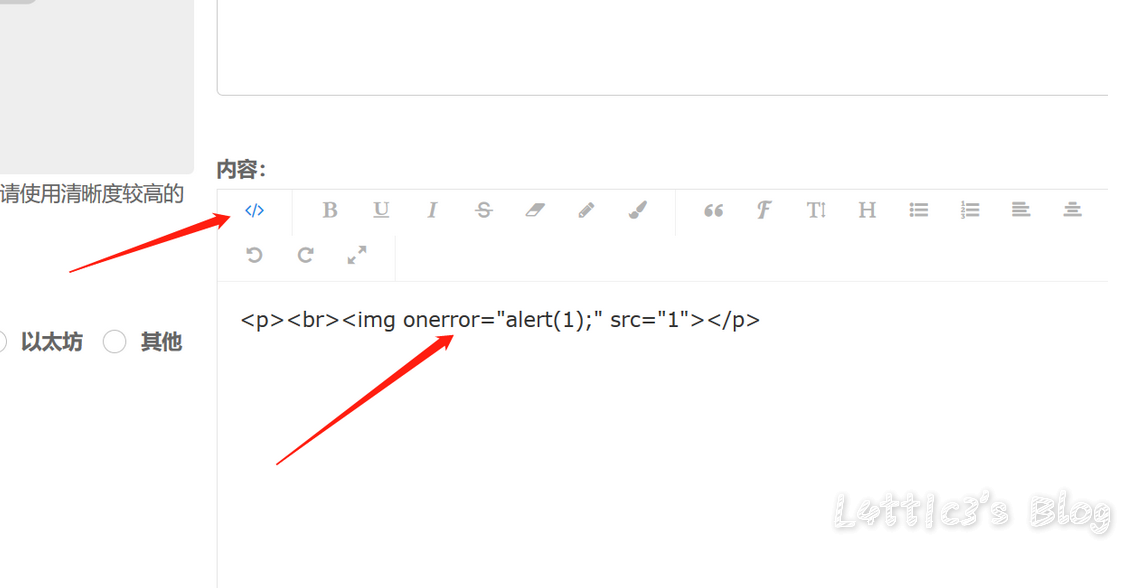

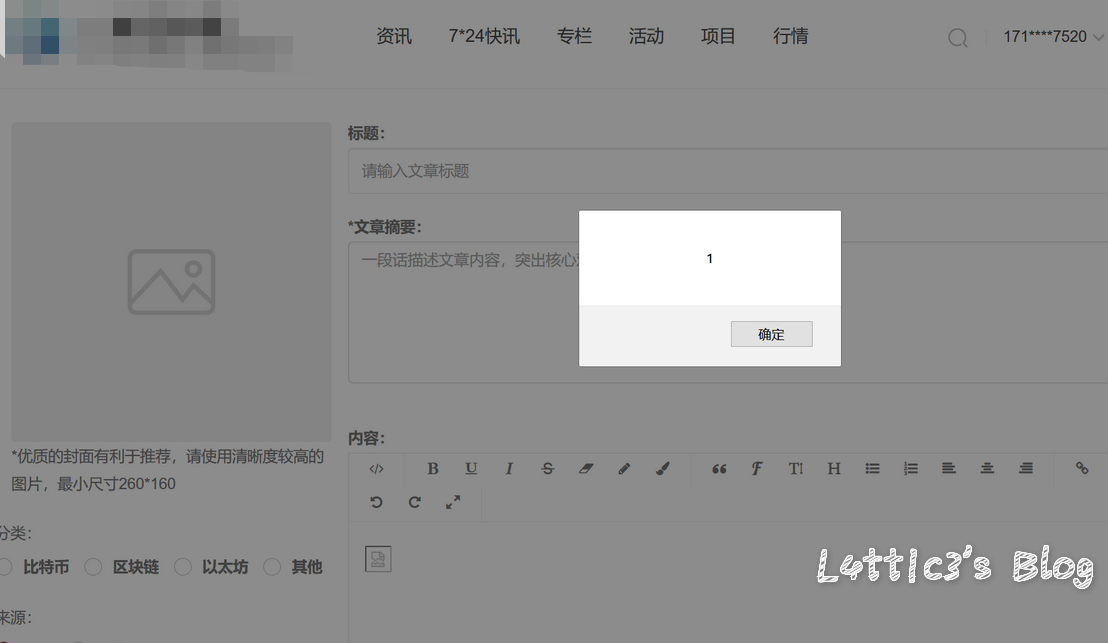

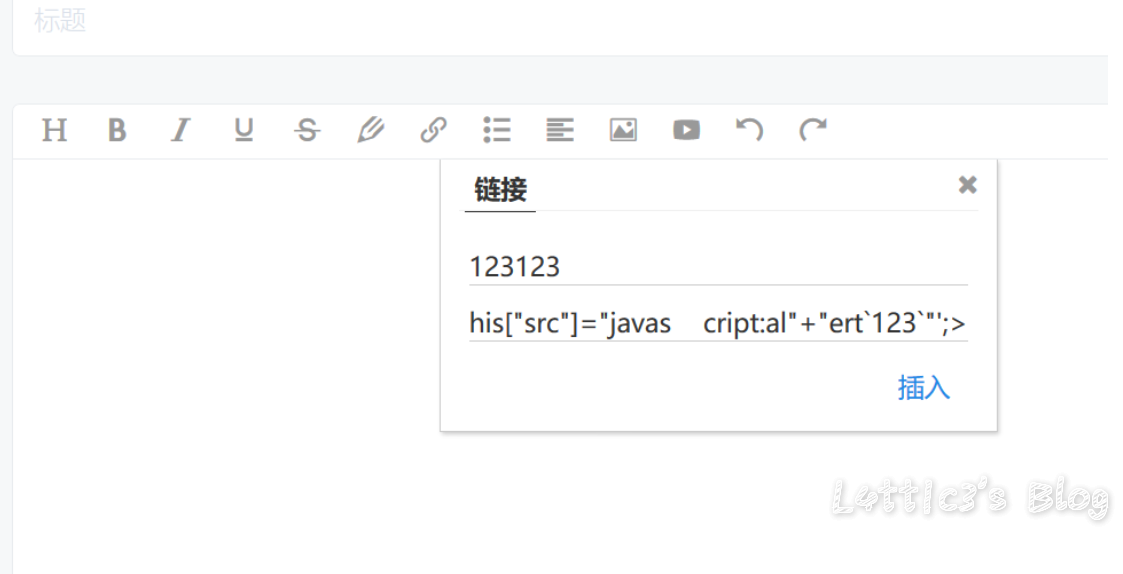

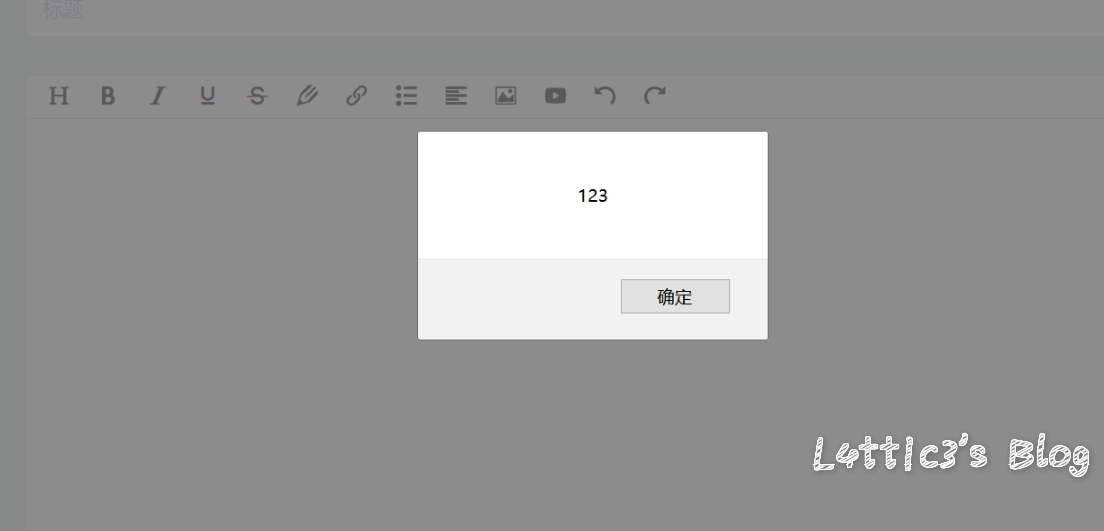

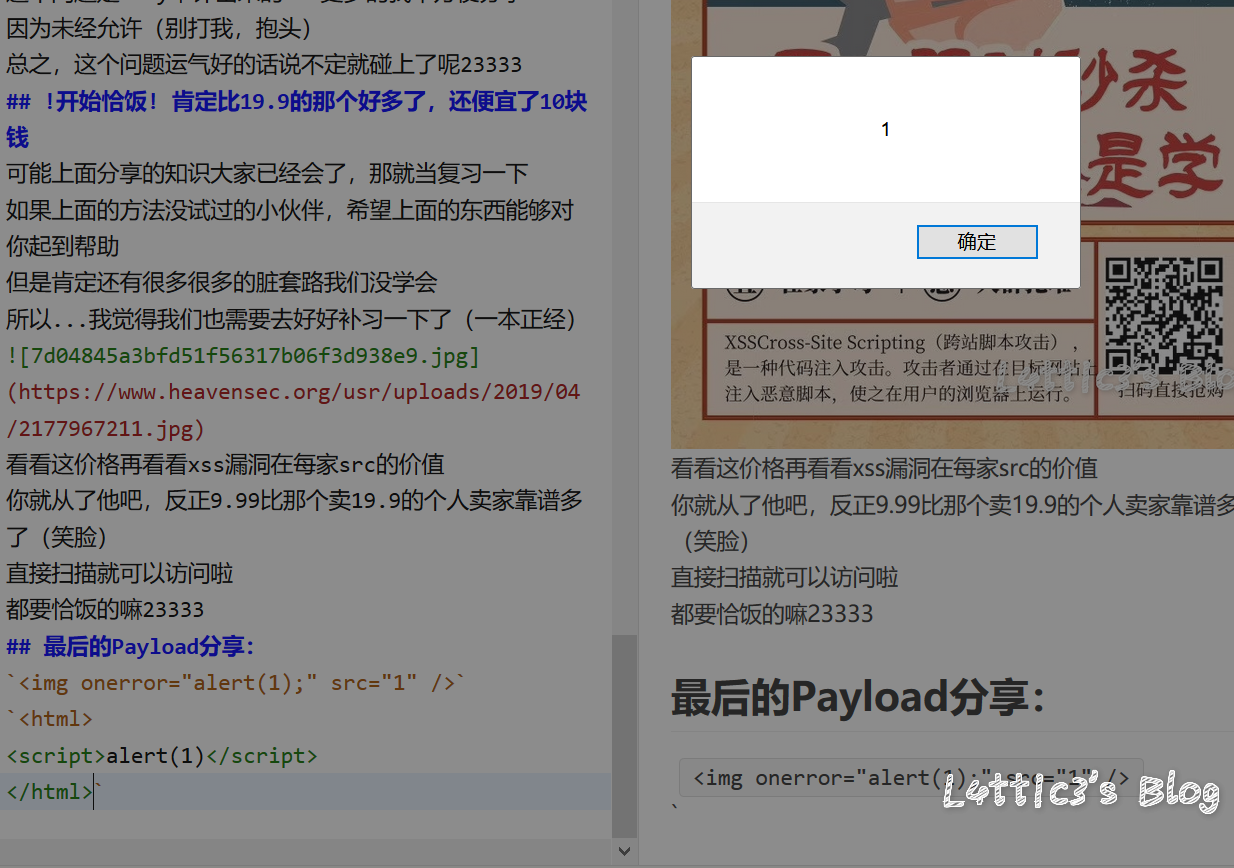

分享一些近期学到的XSS挖掘方法(恰饭篇) 作者: lattice 时间: 2019-04-30 分类: 网络安全 评论 **本文核心套路来自 Novy@白帽100少先队** **为实际运用及效果分享** ## 开头 已经很久没写一些正常的技术博文了.. 之前全都是在骂人和吐槽、吃瓜,相信大家也看腻了 该好好分享一些技术性的东西了 文章中出现所使用的payload放在最下面了哦,慢慢看说不定对你有帮助(其实是从novy那里白嫖来的23333亲亲他) 以下分享全部为实际案例,如有冒犯欢迎来打我(头铁) ## 个人资料处的存储xss ### 给你取一个好听的昵称吧 非常ez,硬核一点,直接插  确认修改之后可直接弹窗,不确定的话可以刷新页面再试试(微笑)  有些时候,昵称处表面限制了字符或者长度,我们就可以截包将昵称改成payload再放包(存在绕过的情况下)  用burp forward出去之后刷新页面就可以弹窗了  ### 或者给自己换一个好看一点的头像?? 上传头像处上传构造好的写入html格式的xss payload的图片格式文件(真鸡巴拗口)  重放之后我们可以获取到文件的链接,加上文件上传到的主域名并访问  这样,你滴jpg也可以弹窗了嗷 如果访问时发现页面写着‘文件损坏,无法访问’并没有弹窗 那我们就可以把之前截的包中,我们上传的文件后缀改成.html上传(如果存在任意文件上传的问题) 再次访问,说不定就能弹窗(甚至还能getshell) 如果都没有,你放弃吧 xD ### 我想写文章了,但是我的编辑器好像有点问题 如果大家在写文章的时候有细心观察,大家可以发现编辑器的左上角都会有个代码的logo,这意味着我们可以用代码的形式来写文章??可能吧。。who care **下面是novy教我所有xss中最强的方法,当时用这几个方法刷遍了BUGX,希望畅畅别来打我,爱你们俩** 然后我们点开这个编辑器功能,就可以进入代码编辑 聪明的你就可以试试直接插入xss payload  回到正常编辑模式后,你就会发现他神奇的弹窗了  (编辑器还有上传图片或者附件的功能,打xss的方法如上,翻回去细心看看) **高潮来了,我也高潮了** 编辑器肯定还有添加链接的功能,是吧 !!(求肯定) 我们在添加链接的链接处插入构造好的xss payload  点击插入后直接弹窗  当然,这个问题只针对某一款编辑器 这个问题是novy审计出来的...更多的我不方便分享 因为未经允许(别打我,抱头) 总之,这个问题运气好的话说不定就碰上了呢23333 ## !开始恰饭! 肯定比19.9的那个好多了,还便宜了10块钱 可能上面分享的知识大家已经会了,那就当复习一下 如果上面的方法没试过的小伙伴,希望上面的东西能够对你起到帮助 但是肯定还有很多很多的脏套路我们没学会 所以...我觉得我们也需要去好好补习一下了(一本正经)  看看这价格再看看xss漏洞在每家src的价值 你就从了他吧,反正9.99比那个卖19.9的个人卖家靠谱多了(笑脸) 直接扫描就可以访问啦 都要恰饭的嘛23333 ## 最后的是文章中出现的Payload分享: ``` <img onerror="alert(1);" src="1" /> http://<? foo="><iframe/onload='this["src"]="javas cript:al"+"ert`123`"';> ``` 需要的话可以变成html格式的,因为老子编辑器也他妈有xss,就不写上去了,赶紧换一个  **本人菜鸡,告辞**